ąóąĖą┐ąŠą▓ą░čÅ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ. ą¤ąĄčĆą▓ąŠąĮą░čćą░ą╗čīąĮą░čÅ ąĮą░čüčéčĆąŠą╣ą║ą░ Eltex ESR-200-FSTEC. ą¦ą░čüčéčī 1.

ąÆ ąŠčéą╗ąĖčćąĖąĖ ąŠčé ąŠą▒čŗčćąĮąŠą╣ ą▓ąĄčĆčüąĖąĖ ESR-200 ą▓ąĄčĆčüąĖčÅ FSTEC ąĮąĄ ąĖą╝ąĄąĄčé ą▓čüčéčĆąŠąĄąĮąĮąŠą│ąŠ čüąĄčĆą▓ąĄčĆą░ BRAS (Broadband Remote Access Server), ą┐ąŠčŹč鹊ą╝čā ą╝ą░ą║čüąĖą╝čāą╝, čćč鹊 ą▓čŗ ą╝ąŠąČąĄč鹥 čüą┤ąĄą╗ą░čéčī, čŹč鹊 ąĘą░ą┐čĆąĄčéąĖčéčī ąŠą┐čĆąĄą┤ąĄą╗ąĄąĮąĮčŗą╝ ip-ą░ą┤čĆąĄčüą░ą╝ ą▓čŗčģąŠą┤ąĖčéčī ą▓ ąĖąĮč鹥čĆąĮąĄčé, ą▓ąĄčüčī ąŠčüčéą░ą╗čīąĮąŠą╣ čäčāąĮą║čåąĖąŠąĮą░ą╗, ąĮą░ą┐čĆąĖą╝ąĄčĆ, ą▒ąĄą╗čŗąĄ/č湥čĆąĮčŗąĄ čüą┐ąĖčüą║ąĖ čüą░ą╣č鹊ą▓, čäąĖą╗čīčéčĆą░čåąĖčÅ ą┐ąŠ URL ąĖ čéą░ą║ ą┤ą░ą╗ąĄąĄ, ą┤ą╗čÅ ą▓ą░čü ą▒čāą┤ąĄčé ąĮąĄą┤ąŠčüčéčāą┐ąĄąĮ.

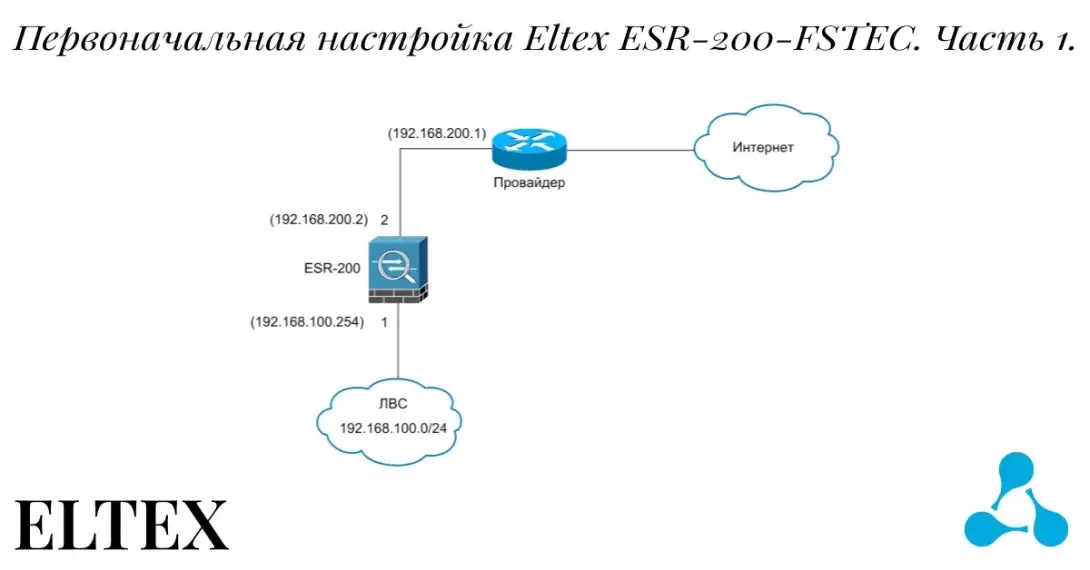

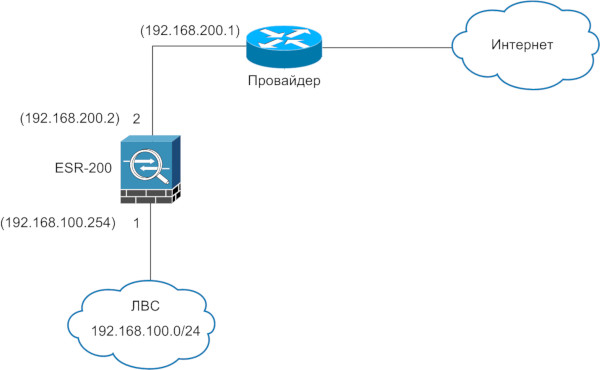

ąĪąĄą│ąŠą┤ąĮčÅ ą╝čŗ ąĮą░čüčéčĆąŠąĖą╝ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆ ESR-200-FSTEC ą▓ ą║ą░č湥čüčéą▓ąĄ čłą╗čĹʹ░ ą┤ą╗čÅ ą┤ąŠčüčéčāą┐ą░ ą║ čüąĄčéąĖ ąĖąĮč鹥čĆąĮąĄčé. ąóąĄą╝ ąĮąĄ ą╝ąĄąĮąĄąĄ, ą▓čüčæ čüą║ą░ąĘą░ąĮąĮąŠąĄ, ą┐čĆąĖą╝ąĄąĮąĖą╝ąŠ ąĖ ą║ ESR-200.

ą×ą┐ąĖčüą░ąĮąĮąŠąĄ ą▓ čŹč鹊ą╣ čüčéą░čéčīąĄ ą┐ąŠą┤čĆą░ąĘčāą╝ąĄą▓ą░ąĄčé, čćč鹊 ESR-200 čüą▒čĆąŠčłąĄąĮ ą┤ąŠ ąĘą░ą▓ąŠą┤čüą║ąĖčģ ąĮą░čüčéčĆąŠąĄą║.

ą¤ąŠą┤ą║ą╗čÄčćąĖą╝čüčÅ ą║ ESR-200 č湥čĆąĄąĘ ą║ąŠąĮčüąŠą╗čī ąĮą░čüčéčĆąŠąĖą╝ čüąĄčéčī, ą║ą░ą║ čŹč鹊 čüą┤ąĄą╗ą░čéčī ą╝čŗ čĆą░čüčüą╝ą░čéčĆąĖą▓ą░ą╗ąĖ ą▓ ą┐čĆąĄą┤čŗą┤čāčēąĄą╣ čüčéą░čéčīąĄ.

ąĪčģąĄą╝ą░ ą┐ąŠą┤ą║ą╗čÄč湥ąĮąĖčÅ čā ąĮą░čü ą▒čāą┤ąĄčé čüą╗ąĄą┤čāčÄčēą░čÅ:

ąÆ ą┐ąŠčĆčé 1 ą╝čŗ ą┐ąŠą┤ą║ą╗čÄčćąĖą╝ ą║ą░ą▒ąĄą╗čī ą║ ąĮą░čłąĄą╣ ąøąÆąĪ ą▓ ą┐ąŠčĆčé 2 ą║ą░ą▒ąĄą╗čī ą║ ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆčā.

ąØą░čüčéčĆąŠąĖą╝ čüąĄčéčī ąĮą░ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆąĄ

hostname gw1

security zone LAN

description "LAN"

exit

security zone INET

description "Internet"

exit

interface gigabitethernet 1/0/1

description "LAN"

security-zone LAN

ip address 172.16.100.254/24

no shut

exit

interface gigabitethernet 1/0/2

description " INET"

security-zone INET

ip address 172.16.200.2/28

no shut

exitąŻčüčéą░ąĮąŠą▓ąĖą╝ ą┐ą░čĆąŠą╗čī ą░ą┤ą╝ąĖąĮą░

username admin

password encrypted $6$Yhs5oqf7nQgN/AJK$xuKxyK6esVeMSqRUJ/0VVDSxU.1SwNu9O1uWFEAIt42p1TM1mtjmRD2slJVz7meoqeE1ZxzVz4M3bLYf760aB0

exitąÆ ą┤ą░ąĮąĮąŠą╝ čüą╗čāčćą░ąĄ ą┐ą░čĆąŠą╗čī - password

ąÆą║ą╗čÄčćąĖą╝ SHH

ip ssh serverąĀą░ąĘčĆąĄčłąĖą╝ ą┤ąŠčüčéčāą┐ ą┐ąŠ SSH ą░ą┤ą╝ąĖąĮčā:

object-group service SSH

description "SSH"

port-range 22

exit

object-group network LAN

description "LAN"

ip prefix 172.16.100.0/24

exit

object-group network ADMINPC

description "LAN"

ip prefix 172.16.100.2/24

exit

security zone-pair LAN self

rule 1

description "SSH"

action permit

match protocol tcp

match source-address ADMINPC

match destination-address any

match source-port any

match destination-port SSH

enable

exit

exitąĀą░ąĘčĆąĄčłąĖą╝ ą┐ąĖąĮą│ąŠą▓ą░čéčī ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆ ąĖąĘ ąøąÆąĪ:

security zone-pair LAN self

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exitąÆą║ą╗čÄčćąĖą╝ čüąĖąĮčģčĆąŠąĮąĖąĘą░čåąĖčÄ ą▓čĆąĄą╝ąĄąĮąĖ ą┐ąŠ NTP

ntp enable

ntp logging

ntp server 88.147.254.227

exit

ntp server 88.147.254.230

exitąĪąŠčģčĆą░ąĮąĖą╝ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÄ

do com

do conąØą░čüčéčĆąŠąĖą╝ ąĮą░ ąĮąŠčāčéą▒čāą║ąĄ ip-ą░ą┤čĆąĄčü 172.16.100.2/24 ąĖ čłą╗čÄąĘ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ 172.16.100.254

ąÆ ą║ą░č湥čüčéą▓ąĄ ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆą░ ą▓ ą┤ą░ąĮąĮąŠą╝ ą╝ą░č鹥čĆąĖą░ą╗ąĄ ą▒čāą┤ąĄčé ą▓čŗčüčéčāą┐ą░čéčī Mikrotik ą▓ GNS3 čüąŠ čüą╗ąĄą┤čāčÄčēąĄą╣ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖąĄą╣:

/interface ethernet

add address=172.16.200.1/28 interface=ether1

add address=192.168.0.22/24 interface=ether2

/ip firewall nat

add action=masquerade chain=srcnat out-interface=ether2

/ip route

add distance=1 gateway=192.168.0.254ąĪ ąĮąŠčāčéą▒čāą║ą░ ą┐čĆąŠą▓ąĄčĆąĖą╝ ą┤ąŠčüčéčāą┐ąĮąŠčüčéčī čłą╗čĹʹ░:

ping 172.16.100.254

PING 172.16.100.254 (172.16.100.254) 56(84) bytes of data.

64 bytes from 172.16.100.254: icmp_seq=1 ttl=64 time=0.206 ms

64 bytes from 172.16.100.254: icmp_seq=2 ttl=64 time=0.201 ms

64 bytes from 172.16.100.254: icmp_seq=3 ttl=64 time=0.198 ms

64 bytes from 172.16.100.254: icmp_seq=4 ttl=64 time=0.242 ms

^C

--- 172.16.100.254 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 3025ms

rtt min/avg/max/mdev = 0.198/0.211/0.242/0.025 msą¤čĆąŠą▓ąĄčĆąĖą╝ ą┤ąŠčüčéčāą┐ąĮąŠčüčéčī ą┐ąŠ SSH:

$ ssh 172.16.100.254

The authenticity of host '172.16.100.254 (172.16.100.254)' can't be established.

ECDSA key fingerprint is SHA256:XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '172.16.100.254' (ECDSA) to the list of known hosts.

Password:

********************************************

* Welcome to ESR-200 *

********************************************

Welcome to ESR-200 on Thu Jan 9 14:34:54 GMT 2020

esr:gw1#ąöąŠčüčéčāą┐ ąĄčüčéčī.

ą¤čĆąŠą▓ąĄčĆąĖą╝ ą┤ąŠčüčéčāą┐ ą║ čüąĄčéąĖ ąśąĮč鹥čĆąĮąĄčé:

ping 8.8.8.8

connect: Network is unreachableąÆčüčæ ą▓ąĄčĆąĮąŠ, ą╝čŗ ąČąĄ ąĮąĄ čāą║ą░ąĘą░ą╗ąĖ čłą╗čÄąĘ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ, ą┐čĆąŠą┐ąĖčłąĄą╝ ąĄą│ąŠ:

ip route 0.0.0.0/0 172.16.200.1ąĪąĮąŠą▓ą░ ą┐ąĖąĮą│čāąĄą╝ ŌĆō ą┐ąĖąĮą│ą░ ąĮąĄčé.

ą¤ąŠą┐čĆąŠą▒čāąĄą╝ čéčĆą░čüčüąĖčĆąŠą▓ą║čā:

traceroute to 8.8.8.8 (8.8.8.8), 30 hops max, 60 byte packets

1 172.16.100.254 (172.16.100.254) 0.205 ms 0.452 ms 0.180 ms

2 * * *

3 * * *

4 * * *ąÆčüčæ ą┐čĆą░ą▓ąĖą╗čīąĮąŠ, ą┐čĆąŠą▓ą░ą╣ą┤ąĄčĆ ąĮąĄ ąĘąĮą░ąĄčé ą│ą┤ąĄ ąĮą░čģąŠą┤ąĖčéčīčüčÅ ąĮą░čłą░ čüąĄčéčī. ąØą░ą╝ ąĮčāąČąĮąŠ ąĮą░čüčéčĆąŠąĖčéčī SRC-NAT ąĮą░ ESR-200.

ąöąĄą╗ą░ąĄčéčüčÅ čŹč鹊 ąŠč湥ąĮčī ą┐čĆąŠčüč鹊:

nat source

ruleset INET

to interface gigabitethernet 1/0/2

rule 10

description "ąöąŠčüčéčāą┐ ą▓ ąĖąĮč鹥čĆąĮąĄčé LAN"

match source-address LAN

action source-nat interface

enable

exit

exitąĀą░ąĘčĆąĄčłąĖą╝ ą┐ąĖąĮą│ ą╝ąĄąČą┤čā ąĘąŠąĮą░ą╝ąĖ

security zone-pair LAN INET

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exitąĪąŠčģčĆą░ąĮčÅąĄą╝ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÄ

do com

do con ą¤čĆąŠą▓ąĄčĆčÅąĄą╝ čü ąĮąŠčāčéą▒čāą║ą░:

ping 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=106 time=149 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=106 time=149 ms

64 bytes from 8.8.8.8: icmp_seq=3 ttl=106 time=148 ms

64 bytes from 8.8.8.8: icmp_seq=4 ttl=106 time=148 ms

^C

--- 8.8.8.8 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4006ms

rtt min/avg/max/mdev = 148.007/148.775/149.210/0.655 msąĀą░ą▒ąŠčéą░ąĄčé.

ąØąŠ čéčĆą░čüčüąĖčĆąŠą▓ą║ą░ ąĮąĄ čĆą░ą▒ąŠčéą░ąĄčé:

traceroute 8.8.8.8

traceroute to 8.8.8.8 (8.8.8.8), 30 hops max, 60 byte packets

1 172.16.100.254 (172.16.100.254) 0.198 ms 0.128 ms 0.395 ms

2 * * *

3 * * *

4 * * *

5 * * *ąöąŠą▒ą░ą▓ąĖą╝ ą┐čĆą░ą▓ąĖą╗ąŠ ą┤ą╗čÅ ą╝ąĄąČčüąĄč鹥ą▓ąŠą│ąŠ 菹║čĆą░ąĮą░

object-group service TRACEROUTE

port-range 33434-33529

exit

security zone-pair LAN INET

rule 101

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exitąĪąŠčģčĆą░ąĮčÅąĄą╝ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÄ

do com

do con ąĪąĮąŠą▓ą░ ą┐čĆąŠą▓ąĄčĆčÅąĄą╝ čéčĆą░čüčüąĖčĆąŠą▓ą║čā:

traceroute to 8.8.8.8 (8.8.8.8), 30 hops max, 60 byte packets

1 172.16.100.254 (172.16.100.254) 0.198 ms 0.101 ms 0.236 ms

2 172.16.200.1 (172.16.200.1) 2.900 ms 3.320 ms 3.647 ms

3 čģ.čģ.čģ.čģ (čģ.čģ.čģ.čģ) 5.830 ms 5.798 ms 6.100 ms

4 * * *

5 * * *

6 * * *

7 * * *ąóčĆą░čüčüąĖčĆąŠą▓ą║ą░ ąĘą░čĆą░ą▒ąŠčéą░ą╗ą░, ą┐čĆąŠčüč鹊 ą▓ ą┤ą░ąĮąĮąŠą╝ čüą╗čāčćą░ąĄ ą│ą╗ą░ą▓ąĮčŗą╣ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆ ą▒ą╗ąŠą║ąĖčĆčāąĄčé čéčĆą░čäąĖą║.

ą¤čĆąŠą▓ąĄčĆčÅąĄą╝ ą┐ąĖąĮą│ čü ąĮąŠčāčéą▒čāą║ą░:

ping 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=106 time=150 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=106 time=151 ms

64 bytes from 8.8.8.8: icmp_seq=3 ttl=106 time=148 msąĢčüą╗ąĖ ą╝čŗ čüąĄą╣čćą░čü ą┐ąŠą┐čŗčéą░ąĄą╝čüčÅ ą┐ąŠą╗čāčćąĖčéčī ą┤ąŠčüčéčāą┐ ą║ čüą░ą╣čéčā, č鹊 čā ąĮą░čü ąĮąĖč湥ą│ąŠ ąĮąĄ ą▓čŗą╣ą┤ąĄčé:

wget http://ya.ru

--2020-08-28 13:43:23-- http://ya.ru/

ąĀą░čüą┐ąŠąĘąĮą░čæčéčüčÅ ya.ru (ya.ru)ŌĆ” ąŠčłąĖą▒ą║ą░: ąÆčĆąĄą╝ąĄąĮąĮčŗą╣ čüą▒ąŠą╣ ą▓ čĆą░ąĘčĆąĄčłąĄąĮąĖąĖ ąĖą╝ąĄąĮ.

wget: ąĮąĄ čāą┤ą░čæčéčüčÅ čĆą░ąĘčĆąĄčłąĖčéčī ą░ą┤čĆąĄčü ┬½ya.ru┬╗ąØčāąČąĮąŠ ąĮą░čüčéčĆąŠąĖčéčī ą╝ąĄąČčüąĄč鹥ą▓ąŠą╣ 菹║čĆą░ąĮ ąĮą░ ESR-200, čĆą░ąĘčĆąĄčłąĖą▓ http/https ąĖ ą┤ąŠčüčéčāą┐ ą║ DNS čü čāąĘą╗ąŠą▓ ąøąÆąĪ, ą░ čéą░ą║ąČąĄ, čĆą░ą▒ąŠčéčā čü 菹╗ąĄą║čéčĆąŠąĮąĮąŠą╣ ą┐ąŠčćč鹊ą╣.

object-group service HTTP

description "HTTP/2"

port-range 80

port-range 443

exit

object-group service MAIL

description "EMAIL"

port-range 25

port-range 465

port-range 110

port-range 995

port-range 143

port-range 993

exit

object-group service DNS

description "DNS"

port-range 53

exit

security zone-pair LAN INET

rule 1

description "HTTP"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port HTTP

enable

exit

rule 2

description "MAIL"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port MAIL

enable

exit

rule 2

description "DNS"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port DNS

enable

exit

exit

do com

do coną¤čĆąŠą▒čāąĄą╝ čüąĮąŠą▓ą░:

wget http://ya.ru

--2020-08-28 13:48:04-- http://ya.ru/

ąĀą░čüą┐ąŠąĘąĮą░čæčéčüčÅ ya.ru (ya.ru)ŌĆ” 87.250.250.242, 2a02:6b8::2:242

ą¤ąŠą┤ą║ą╗čÄč湥ąĮąĖąĄ ą║ ya.ru (ya.ru)|87.250.250.242|:80... čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ.

HTTP-ąĘą░ą┐čĆąŠčü ąŠčéą┐čĆą░ą▓ą╗ąĄąĮ. ą×ąČąĖą┤ą░ąĮąĖąĄ ąŠčéą▓ąĄčéą░ŌĆ” 302 Found

ąÉą┤čĆąĄčü: https://ya.ru/ [ą┐ąĄčĆąĄčģąŠą┤]

--2020-08-28 13:48:05-- https://ya.ru/

ą¤ąŠą┤ą║ą╗čÄč湥ąĮąĖąĄ ą║ ya.ru (ya.ru)|87.250.250.242|:443... čüąŠąĄą┤ąĖąĮąĄąĮąĖąĄ čāčüčéą░ąĮąŠą▓ą╗ąĄąĮąŠ.

HTTP-ąĘą░ą┐čĆąŠčü ąŠčéą┐čĆą░ą▓ą╗ąĄąĮ. ą×ąČąĖą┤ą░ąĮąĖąĄ ąŠčéą▓ąĄčéą░ŌĆ” 200 Ok

ąöą╗ąĖąĮą░: 57334 (56K) [text/html]

ąĪąŠčģčĆą░ąĮąĄąĮąĖąĄ ą▓: ┬½index.html┬╗

index.html 100%[===================>] 55,99K 20,2KB/s in 2,8s

2020-08-28 13:48:12 (20,2 KB/s) - ┬½index.html┬╗ čüąŠčģčĆą░ąĮčæąĮ [57334/57334]ąÆąŠčé ąĖ ą▓čüčæ. ąöą░ą╗čīčłąĄ ą▓čŗ ą╝ąŠąČąĄč鹥 ą┐čĆąŠčüč鹊 ą┐ąŠą┤ą║ą╗čÄčćąĖčéčī ESR-200 ą║ ąøąÆąĪ ąĖ ą▓čŗčüčéą░ą▓čīč鹥 ip-ą░ą┤čĆąĄčü ESR-200 ą▓ čüąĄč鹥ą▓čŗčģ ąĮą░čüčéčĆąŠą╣ą║ą░čģ ąĮą░ ą¤ąÜ ą▓ ą▓ą░čłąĄą╣ čüąĄčéąĖ ą▓ ą║ą░č湥čüčéą▓ąĄ čłą╗čĹʹ░ ą┐ąŠ čāą╝ąŠą╗čćą░ąĮąĖčÄ, ąĖ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĖ čüą╝ąŠą│čāčé ą▓čŗčģąŠą┤ąĖčéčī ą▓ ąĖąĮč鹥čĆąĮąĄčé.

ąōąŠč鹊ą▓ą░čÅ ą║ąŠąĮčäąĖą│čāčĆą░čåąĖčÅ

hostname gw1

username admin

password encrypted $6$Yhs5oqf7nQgN/AJK$xuKxyK6esVeMSqRUJ/0VVDSxU.1SwNu9O1uWFEAIt42p1TM1mtjmRD2slJVz7meoqeE1ZxzVz4M3bLYf760aB0

exit

security zone LAN

description "LAN"

exit

security zone INET

description "Internet"

exit

object-group service SSH

description "SSH"

port-range 22

exit

object-group service TRACEROUTE

port-range 33434-33529

exit

object-group service HTTP

description "HTTP/S"

port-range 80

port-range 443

exit

object-group service MAIL

description "EMAIL"

port-range 25

port-range 465

port-range 110

port-range 995

port-range 143

port-range 993

exit

object-group service DNS

description "DNS"

port-range 53

exit

object-group network LAN

description "LAN"

ip prefix 172.16.100.0/24

exit

object-group network ADMINPC

description "LAN"

ip address-range 172.16.100.2

exit

interface gigabitethernet 1/0/1

description "LAN"

security-zone LAN

ip address 172.16.100.254/24

exit

interface gigabitethernet 1/0/2

description " INET"

security-zone INET

ip address 172.16.200.2/28

exit

interface gigabitethernet 1/0/3

shutdown

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface gigabitethernet 1/0/7

shutdown

exit

interface gigabitethernet 1/0/8

shutdown

exit

security zone-pair LAN self

rule 1

description "SSH"

action permit

match protocol tcp

match source-address ADMINPC

match destination-address any

match source-port any

match destination-port SSH

enable

exit

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

security zone-pair LAN INET

rule 1

description "HTTP"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port HTTP

enable

exit

rule 2

description "DNS"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port DNS

enable

exit

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 101

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exit

nat source

ruleset INET

to interface gigabitethernet 1/0/2

rule 10

description "ąöąŠčüčéčāą┐ ą▓ ąĖąĮč鹥čĆąĮąĄčé LAN"

match source-address LAN

action source-nat interface

enable

exit

exit

exit

ip route 0.0.0.0/0 172.16.200.1

ip ssh server

ntp enable

ntp logging

ntp server 88.147.254.227

exit

ntp server 88.147.254.230

exitąŚą░ą║ą╗čÄč湥ąĮąĖąĄ

ąĪąĄą│ąŠą┤ąĮčÅ ą╝čŗ čü ą▓ą░ą╝ąĖ čĆą░čüčüą╝ąŠčéčĆąĄą╗ąĖ ąĮą░čüčéčĆąŠą╣ą║čā ESR-200-FSTEC ą┤ą╗čÅ ąŠčĆą│ą░ąĮąĖąĘą░čåąĖąĖ ą┤ąŠčüčéčāą┐ą░ ąøąÆąĪ ą║ čüąĄčéąĖ ąśąĮč鹥čĆąĮąĄčé.

ąØą░čüčéčĆąŠąĖą╗ąĖ ip-ą░ą┤čĆąĄčüą░ ąĮą░ ąĖąĮč鹥čĆč乥ą╣čüą░čģ ą╝ą░čĆčłčĆčāčéąĖąĘą░č鹊čĆą░, ą┐čĆąŠą┐ąĖčüą░ą╗ąĖ ąĘąŠąĮčŗ ą▒ąĄąĘąŠą┐ą░čüąĮąŠčüčéąĖ ąĖ ąĮą░ąĘąĮą░čćąĖą╗ąĖ ąĖčģ ąĮą░ čüąŠąŠčéą▓ąĄčéčüčéą▓čāčÄčēąĖąĄ ąĖąĮč鹥čĆč乥ą╣čüčŗ.

ąØą░čüčéčĆąŠąĖą╗ąĖ čüąĖąĮčģčĆąŠąĮąĖąĘą░čåąĖčÄ ą▓čĆąĄą╝ąĄąĮąĖ čü NTP-čüąĄčĆą▓ąĄčĆą░ą╝ąĖ ąĖąĘ ąĖąĮč鹥čĆąĮąĄčéą░.

ą¤čĆąŠą┐ąĖčüą░ą╗ąĖ ąŠą▒čŖąĄą║čéčŗ čü ip-ą░ą┤čĆąĄčüą░ą╝ąĖ ąĖ ą┐ąŠčĆčéą░ą╝ąĖ ą┤ą╗čÅ ąĮą░čüčéčĆąŠą╣ą║ąĖ ą╝ąĄąČčüąĄč鹥ą▓ąŠą│ąŠ 菹║čĆą░ąĮą░.

ąØą░čüčéčĆąŠąĖą╗ąĖ ą╝ąĄąČčüąĄč鹥ą▓ąŠą╣ 菹║čĆą░ąĮ, čĆą░ąĘčĆąĄčłąĖą▓ ą┐ąŠą┤ą║ą╗čÄčćą░čéčīčüčÅ ą┐ąŠ ssh č鹊ą╗čīą║ąŠ ą░ą┤ą╝ąĖąĮąĖčüčéčĆą░č鹊čĆčā, čĆą░ąĘčĆąĄčłąĖą╗ąĖ ą┐ąĖąĮą│ ąĖ čéčĆą░čüčüąĖčĆąŠą▓ą║čā ąĖąĘ ąøąÆąĪ ąĮą░ čāąĘą╗čŗ ą▓ čüąĄčéąĖ ąśąĮč鹥čĆąĮąĄčé.

ąØą░čüčéčĆąŠąĖą╗ąĖ SRC-NAT ą┤ą╗čÅ ąŠą▒ąĄčüą┐ąĄč湥ąĮąĖčÅ ą┤ąŠčüčéčāą┐ą░ ą┐ąŠą╗čīąĘąŠą▓ą░č鹥ą╗ąĄą╣ ąĮą░čłąĄą╣ ąøąÆąĪ ą║ čüąĄčéąĖ ąśąĮč鹥čĆąĮąĄčé.

ąöąŠą▒ą░ą▓ąĖčéčī ą║ąŠą╝ą╝ąĄąĮčéą░čĆąĖą╣