WIFI –ł VLAN. –ü–Ķ—Ä–≤–ĺ–Ĺ–į—á–į–Ľ—Ć–Ĺ–į—Ź –Ĺ–į—Ā—ā—Ä–ĺ–Ļ–ļ–į Eltex ESR-200-FSTEC - —ā–ł–Ņ–ĺ–≤–į—Ź –ļ–ĺ–Ĺ—Ą–ł–≥—É—Ä–į—Ü–ł—Ź. –ß–į—Ā—ā—Ć 3.

–í –Ņ—Ä–Ķ–ī—č–ī—É—Č–Ķ–Ļ —Ā—ā–į—ā—Ć–Ķ ‚Äď –ľ—č —Ä–į—Ā—Ā–ľ–ĺ—ā—Ä–Ķ–Ľ–ł –Ĺ–į—Ā—ā—Ä–ĺ–Ļ–ļ—É ESR-200 –ī–Ľ—Ź –Ņ—Ä–Ķ–ī–ĺ—Ā—ā–į–≤–Ľ–Ķ–Ĺ–ł—Ź –ī–ĺ—Ā—ā—É–Ņ–į –ļ —Ā–Ķ—ā–ł –ė–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā –ł —á–Ķ—Ä–Ķ–∑ –õ–í–°, –ł —á–Ķ—Ä–Ķ–∑ WIFI-—Ä–ĺ—É—ā–Ķ—Ä. –Ď—č–Ľ —Ä–į—Ā—Ā–ľ–ĺ—ā—Ä–Ķ–Ĺ –ł–ī–Ķ–į–Ľ—Ć–Ĺ—č–Ļ –≤–į—Ä–ł–į–Ĺ—ā, –ļ–ĺ–≥–ī–į –ī–ĺ —Ä–ĺ—É—ā–Ķ—Ä–į –ī–ĺ—ā—Ź–Ĺ—É—ā –Ņ—Ä—Ź–ľ–ĺ–Ļ –ļ–į–Ī–Ķ–Ľ—Ć –ł –ĺ–Ĺ –Ņ–ĺ–ī–ļ–Ľ—é—á–Ķ–Ĺ –Ĺ–Ķ–Ņ–ĺ—Ā—Ä–Ķ–ī—Ā—ā–≤–Ķ–Ĺ–Ĺ–ĺ –≤ –Ņ–ĺ—Ä—ā ESR-200.

–ö —Ā–ĺ–∂–į–Ľ–Ķ–Ĺ–ł—é, —ć—ā–ĺ –Ĺ–Ķ –≤—Ā–Ķ–≥–ī–į –≤–ĺ–∑–ľ–ĺ–∂–Ĺ–ĺ —Ą–ł–∑–ł—á–Ķ—Ā–ļ–ł. –°–Ķ–≥–ĺ–ī–Ĺ—Ź –ľ—č –ļ–į–ļ —Ä–į–∑ —Ä–į—Ā—Ā–ľ–ĺ—ā—Ä–ł–ľ —Ā—Ü–Ķ–Ĺ–į—Ä–ł–Ļ, –Ņ—Ä–ł –ļ–ĺ—ā–ĺ—Ä–ĺ–ľ –ľ—č –≤—č–Ĺ—É–∂–ī–Ķ–Ĺ—č –≤–ļ–Ľ—é—á–į—ā—Ć WIFI-—Ä–ĺ—É—ā–Ķ—Ä –≤ –ĺ–Ī—č—á–Ĺ—č–Ļ, –Ĺ–Ķ—É–Ņ—Ä–į–≤–Ľ—Ź–Ķ–ľ—č–Ļ –ļ–ĺ–ľ–ľ—É—ā–į—ā–ĺ—Ä, –ļ –ļ–ĺ—ā–ĺ—Ä–ĺ–ľ—É –Ņ–ĺ–ī–ļ–Ľ—é—á–Ķ–Ĺ—č –ü–ö –Ĺ–į—ą–Ķ–Ļ –õ–í–°.

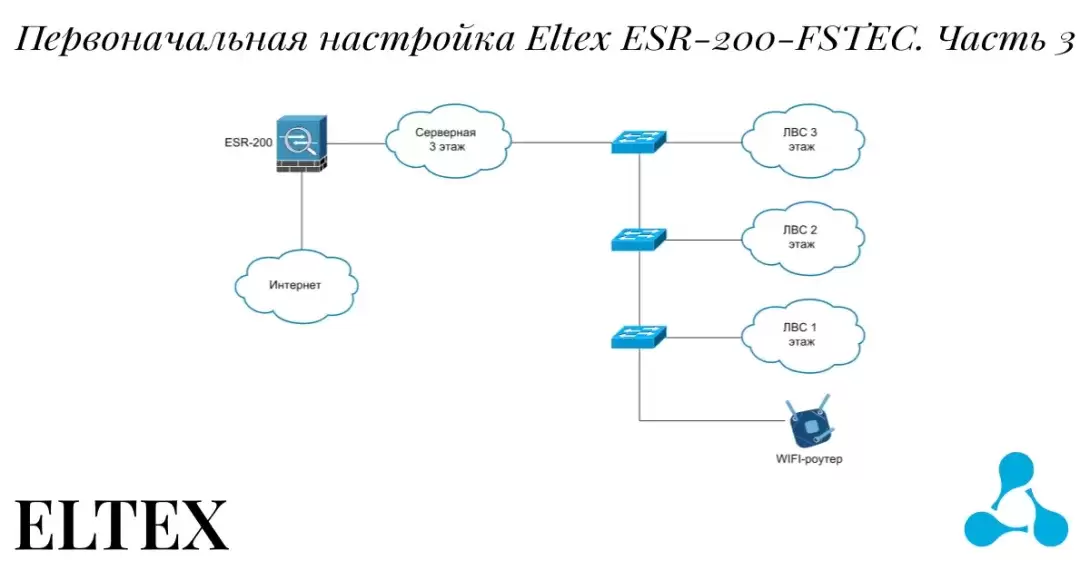

–Ē–ĺ–Ņ—É—Ā—ā–ł–ľ, —É –Ĺ–į—Ā –Ķ—Ā—ā—Ć —ā–į–ļ–į—Ź —Ā—Ö–Ķ–ľ–į —Ā–Ķ—ā–ł:

–†–Ķ–ľ–ĺ–Ĺ—ā –Ī—č–Ľ —Ā–ī–Ķ–Ľ–į–Ĺ –ī–į–≤–Ĺ–ĺ, —Ā–į–ľ–į —Ā–Ķ—ā—Ć —ā–ĺ–∂–Ķ, –≤—Ā–Ķ –ļ–į–Ī–Ķ–Ľ–ł –Ņ—Ä–ĺ—ā—Ź–Ĺ—É—ā—č, –ł —Ä—É–ļ–ĺ–≤–ĺ–ī—Ā—ā–≤–ĺ –Ĺ–Ķ —Ö–ĺ—á–Ķ—ā –ī–į–≤–į—ā—Ć –ī–Ķ–Ĺ–Ķ–≥, —á—ā–ĺ–Ī—č —á—ā–ĺ-—ā–ĺ –Ņ–Ķ—Ä–Ķ–ī–Ķ–Ľ—č–≤–į—ā—Ć. –ė —ā—É—ā –Ņ—Ä–ł–Ī–Ķ–≥–į–Ķ—ā –Ĺ–į—á–į–Ľ—Ć–Ĺ–ł–ļ –ł –≥–ĺ–≤–ĺ—Ä–ł—ā, —á—ā–ĺ –Ĺ—É–∂–Ĺ–ĺ –Ī—č—Ā—ā—Ä–ĺ, –≤—á–Ķ—Ä–į, –Ņ–ĺ—Ā—ā–į–≤–ł—ā—Ć –Ĺ–į –Ņ–Ķ—Ä–≤–ĺ–ľ —ć—ā–į–∂–Ķ WIFI-—Ä–ĺ—É—ā–Ķ—Ä, –ī–Ľ—Ź –Ņ–ĺ—Ā–Ķ—ā–ł—ā–Ķ–Ľ–Ķ–Ļ –ł–Ľ–ł –Ņ—Ä–ĺ—Ā—ā–ĺ —Ā–ĺ—ā—Ä—É–ī–Ĺ–ł–ļ–ĺ–≤, –Ĺ–Ķ –≤–į–∂–Ĺ–ĺ.

–ú—č –Ĺ–Ķ –Ī—É–ī–Ķ–ľ —ā—É—ā —Ä–į—Ā—Ā–ľ–į—ā—Ä–ł–≤–į—ā—Ć –ł–∑–ľ–Ķ–Ĺ–Ķ–Ĺ–ł—Ź –≤ –∑–į–ļ–ĺ–Ĺ–ĺ–ī–į—ā–Ķ–Ľ—Ć—Ā—ā–≤–Ķ –†–§, –Ņ–ĺ –ļ–ĺ—ā–ĺ—Ä—č–ľ —ā–Ķ–Ņ–Ķ—Ä—Ć –ī–Ľ—Ź –Ī–Ķ—Ā–Ņ–Ľ–į—ā–Ĺ–ĺ–≥–ĺ WIFI –ĺ–Ī—Ź–∑–į—ā–Ķ–Ľ—Ć–Ĺ–ĺ –Ņ—Ä–ĺ—Ö–ĺ–ī–ł—ā—Ć –į–≤—ā–ĺ—Ä–ł–∑–į—Ü–ł—é —á–Ķ—Ä–Ķ–∑ –ď–ĺ—Ā—É—Ā–Ľ—É–≥–ł, –ł —Ā–ĺ–ĺ—ā–≤–Ķ—ā—Ā—ā–≤–Ķ–Ĺ–Ĺ–ĺ, –Ņ—Ä–ł–ī–Ķ—ā—Ā—Ź –∑–į–ļ—É–Ņ–į—ā—Ć –ł —Ā–Ņ–Ķ—Ü–ł–į–Ľ—Ć–Ĺ–ĺ–Ķ –ü–ě –ł —ā–ĺ—á–ļ–ł –ī–ĺ—Ā—ā—É–Ņ–į —Ā –Ķ–≥–ĺ –Ņ–ĺ–ī–ī–Ķ—Ä–∂–ļ–ĺ–Ļ.

–í —ć—ā–ĺ–Ļ —Ā—ā–į—ā—Ć–Ķ –ľ—č —Ä–į—Ā—Ā–ľ–ĺ—ā—Ä–ł–ľ —Ā–ł—ā—É–į—Ü–ł—é, –ļ–ĺ–≥–ī–į –Ĺ–į –Ņ–Ķ—Ä–≤–ĺ–ľ —ć—ā–į–∂–Ķ –Ĺ—É–∂–Ĺ–ĺ –Ņ–ĺ–ī–ļ–Ľ—é—á–ł—ā—Ć WIFI-—Ä–ĺ—É—ā–Ķ—Ä, –į –Ņ–ĺ–ī–ļ–Ľ—é—á–ł—ā—Ć –Ķ–≥–ĺ –ľ–ĺ–∂–Ĺ–ĺ, —ā–ĺ–Ľ—Ć–ļ–ĺ –≤ –ł–ľ–Ķ—é—Č–ł–Ļ—Ā—Ź –ļ–ĺ–ľ–ľ—É—ā–į—ā–ĺ—Ä –ł, –ļ–į–ļ –≤–ĺ–ī–ł—ā—Ā—Ź, —Ä—É–ļ–ĺ–≤–ĺ–ī—Ā—ā–≤–ĺ –Ĺ–Ķ –≤–ĺ–Ľ–Ĺ—É–Ķ—ā, —á—ā–ĺ —ć—ā–ĺ –Ĺ–Ķ –Ī–Ķ–∑–ĺ–Ņ–į—Ā–Ĺ–ĺ –ł –Ĺ–ł–ļ—ā–ĺ –Ĺ–Ķ —Ö–ĺ—á–Ķ—ā –ľ–Ķ–Ĺ—Ź—ā—Ć –Ķ–≥–ĺ –Ĺ–į –Ĺ–į L2 –ł–Ľ–ł L3.

–°–ĺ–∑–ī–į–ī–ł–ľ –Ĺ–ĺ–≤—č–Ļ –Ņ—Ä–ĺ–Ķ–ļ—ā GNS3, —á—ā–ĺ–Ī—č –ĺ—ā—Ä–į–∑–ł—ā—Ć —ā–Ķ–ļ—É—Č—É—é —Ā—Ö–Ķ–ľ—É

–Ē–ĺ–Ī–į–≤–ł–ľ —á–Ķ—ā—č—Ä–Ķ Ethernet switch, —ā—Ä–ł VPCS –ł –ĺ–ī–ł–Ĺ Cloud.

–°–ĺ–Ķ–ī–ł–Ĺ–ł–ľ –ł—Ö –ł –Ņ–Ķ—Ä–Ķ–ł–ľ–Ķ–Ĺ—É–Ķ–ľ —ā–į–ļ–ł–ľ –ĺ–Ī—Ä–į–∑–ĺ–ľ:

–Ě–į—Ā—ā—Ä–ĺ–ł–ľ PC1

ip 172.16.200.1/24 172.16.200.254

ip dns 8.8.8.8

save–Ě–į—Ā—ā—Ä–ĺ–ł–ľ ESR-200 —ā–į–ļ–ł–ľ –ĺ–Ī—Ä–į–∑–ĺ–ľ:

hostname esr101

security zone LAN

description "LAN"

exit

security zone INET

description "INET"

exit

interface gigabitethernet 1/0/1

description "LAN"

security-zone LAN

ip address 172.16.200.254/24

exit

interface gigabitethernet 1/0/2

description "INET"

security-zone INET

ip address 192.168.1.212/24

exit

interface gigabitethernet 1/0/3

shutdown

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface gigabitethernet 1/0/7

shutdown

exit

interface gigabitethernet 1/0/8

shutdown

exit

ip route 0.0.0.0/0 192.168.1.254

ip ssh server

do com

do con–ü—Ä–ĺ–≤–Ķ—Ä–ł–ľ –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā—Ć —Ā ESR-200

PING 172.16.200.1 (172.16.200.1) 56(84) bytes of data.

!!!!!

--- 172.16.200.1 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4005ms

rtt min/avg/max/mdev = 2.385/3.067/5.670/1.301 ms–°–≤—Ź–∑—Ć –Ķ—Ā—ā—Ć

–Ě–į—Ā—ā—Ä–ĺ–ł–ľ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā:

object-group network LAN

description "LAN"

ip prefix 172.16.200.0/24

exit

security zone-pair LAN self

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

nat source

ruleset INET

to interface gigabitethernet 1/0/2

rule 10

description "–Ē–ĺ—Ā—ā—É–Ņ –≤ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā LAN"

match source-address LAN

action source-nat interface

enable

exit

exit

exit

security zone-pair LAN INET

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

object-group service TRACEROUTE

port-range 33434-33529

exit

security zone-pair LAN INET

rule 101

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exit

object-group service HTTP

description "SSH"

port-range 80

port-range 443

exit

object-group service MAIL

description "SSH"

port-range 25

port-range 465

port-range 110

port-range 995

port-range 143

port-range 993

exit

object-group service DNS

description "DNS"

port-range 53

exit

security zone-pair LAN INET

rule 1

description "HTTP"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port HTTP

enable

exit

rule 2

description "MAIL"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port MAIL

enable

exit

rule 2

description "DNS"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port DNS

enable

exit

exit

do com

do con–ü—Ä–ĺ–≤–Ķ—Ä–ł–ľ —Ā–≤—Ź–∑—Ć —Ā PC1

–ü—Ä–ĺ–≤–Ķ—Ä–ł–ľ —Ā–≤—Ź–∑—Ć

PC1> ping ya.ru

ya.ru resolved to 87.250.250.242

84 bytes from 87.250.250.242 icmp_seq=1 ttl=51 time=137.044 ms

84 bytes from 87.250.250.242 icmp_seq=2 ttl=51 time=137.633 ms

84 bytes from 87.250.250.242 icmp_seq=3 ttl=51 time=136.617 ms–í –ļ–į—á–Ķ—Ā—ā–≤–Ķ WIFI-—Ä–ĺ—É—ā–Ķ—Ä–į —É –Ĺ–į—Ā –Ī—É–ī–Ķ—ā –≤—č—Ā—ā—É–Ņ–į—ā—Ć Mikrotik CHR, —ā–į–ļ –ļ–į–ļ GNS3, –Ņ–ĺ–ļ–į —á—ā–ĺ, –Ĺ–Ķ –Ņ–ĺ–ī–ī–Ķ—Ä–∂–ł–≤–į–Ķ—ā —ć–ľ—É–Ľ—Ź—Ü–ł—é WIFI.

–Ē–ĺ–Ī–į–≤–ł–ľ Mikrotik CHR –ł VPCS –≤ –Ĺ–į—ą –Ņ—Ä–ĺ–Ķ–ļ—ā –ł —Ā–ĺ–Ķ–ī–ł–Ĺ–ł–ľ, –ļ–į–ļ –Ņ–ĺ–ļ–į–∑–į–Ĺ–ĺ –Ĺ–į —Ä–ł—Ā—É–Ĺ–ļ–Ķ:

–Ě–į—Ā—ā—Ä–ĺ–ł–ľ Mikrotik:

/interface ethernet

set [ find default-name=ether1 ] disable-running-check=no

set [ find default-name=ether2 ] disable-running-check=no

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip address

add address=172.16.200.10/24 interface=ether1 network=172.16.200.0

add address=172.16.10.254/24 interface=ether2 network=172.16.10.0

/ip firewall nat

add action=masquerade chain=srcnat

/ip route

add distance=1 gateway=172.16.200.254–Ě–Ķ –∑–į–Ī—É–ī—Ć—ā–Ķ –ĺ—ā–ļ–Ľ—é—á–ł—ā—Ć DHCP-–ļ–Ľ–ł–Ķ–Ĺ—ā –Ĺ–į –Ņ–ĺ—Ä—ā—É eth1 —É Mikrotik.

–Ě–į—Ā—ā—Ä–ĺ–ł–ľ PC5

ip 172.16.10.1/24 172.16.10.254

ip dns 8.8.8.8–ü—Ä–ĺ–≤–Ķ—Ä–ł–ľ –Ĺ–į–Ľ–ł—á–ł–Ķ —Ā–≤—Ź–∑–ł:

PC5> ping ya.ru

ya.ru resolved to 87.250.250.242

84 bytes from 87.250.250.242 icmp_seq=1 ttl=50 time=137.421 ms

84 bytes from 87.250.250.242 icmp_seq=2 ttl=50 time=138.946 ms

84 bytes from 87.250.250.242 icmp_seq=3 ttl=50 time=137.161 ms

84 bytes from 87.250.250.242 icmp_seq=4 ttl=50 time=137.094 ms–°–≤—Ź–∑—Ć –Ķ—Ā—ā—Ć.

–ė—ā–į–ļ, —É –Ĺ–į—Ā –Ķ—Ā—ā—Ć –ľ–į–ļ–Ķ—ā, –ļ–ĺ—ā–ĺ—Ä—č–Ļ —Ä–į–Ī–ĺ—ā–į–Ķ—ā –≤ —Ä–į–ľ–ļ–į—Ö –ĺ–Ī—č—á–Ĺ–ĺ–Ļ –ĺ–ī–Ĺ–ĺ —Ä–į–Ĺ–≥–ĺ–≤–ĺ–Ļ —Ā–Ķ—ā–ł.

–Ě–į—Ā—ā—Ä–ĺ–ł–ľ VLAN 2 –Ĺ–į Mikrotik

/interface vlan add interface=ether1 name=vlan2 vlan-id=2

/ip address rem 0

/ip address rem 0

/ip address rem 0

/ip address add address=172.16.99.2/24 interface=vlan2 network=172.16.99.0

/ip address add address=172.16.10.254/24 interface=ether2 network=172.16.10.0–Ě–į—Ā—ā—Ä–ĺ–ł–ľ VLAN –Ĺ–į ESR-200

vlan 2

exit

interface gigabitethernet 1/0/1

description "TRUNK"

no security-zone

no ip address 172.16.200.254/24

switchport

switchport mode trunk

switchport trunk allowed vlan add 2

exit–Ē–ĺ–Ī–į–≤–ł–ľ –Ī—Ä–ł–ī–∂ –ī–Ľ—Ź –õ–í–°

bridge 1

description "LAN"

vlan 1

security-zone LAN

ip address 172.16.200.254/24

enable

exit

do com

do con–Ē–ĺ–Ī–į–≤–ł–ľ –Ī—Ä–ł–ī–∂ –ī–Ľ—Ź WIFI

security zone WIFI

description "WIFI"

exit

bridge 2

description "WIFI"

vlan 2

security-zone WIFI

ip address 172.16.99.254/24

enable

exit–Ē–ĺ–Ī–į–≤–ł–ľ –Ņ—Ä–į–≤–ł–Ľ–į –ī–Ľ—Ź WIFI

security zone-pair WIFI INET

rule 1

description "HTTP"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port HTTP

enable

exit

rule 2

description "MAIL"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port MAIL

enable

exit

rule 2

description "DNS"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port DNS

enable

exit

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

do com

do con–Ē–Ľ—Ź —ā–Ķ—Ā—ā–ł—Ä–ĺ–≤–į–Ĺ–ł—Ź —Ä–į–∑—Ä–Ķ—ą–ł–ľ –Ņ–ł–Ĺ–≥–ł –ł–∑ —Ā–Ķ—ā–ł WIFI

security zone-pair WIFI self

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

do com

do con–ü—Ä–ĺ–≤–Ķ—Ä–ł–ľ —Ā mikrotik –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā—Ć ESR-200 —á–Ķ—Ä–Ķ–∑ VLAN 2

[admin@MikroTik] > ping 172.16.99.254

SEQ HOST SIZE TTL TIME STATUS

0 172.16.99.254 56 64 6ms

1 172.16.99.254 56 64 3ms

2 172.16.99.254 56 64 2ms

3 172.16.99.254 56 64 3ms

4 172.16.99.254 56 64 2ms

sent=5 received=5 packet-loss=0% min-rtt=2ms avg-rtt=3ms max-rtt=6ms–°–≤—Ź–∑—Ć –Ķ—Ā—ā—Ć.

–ė–∑–ľ–Ķ–Ĺ–ł–ľ –ľ–į—Ä—ą—Ä—É—ā –Ņ–ĺ —É–ľ–ĺ–Ľ—á–į–Ĺ–ł—é –Ĺ–į mikrotik:

/ip route rem 0

/ip route add distance=1 gateway=172.16.99.254–ü—Ä–ĺ–≤–Ķ—Ä—Ź–Ķ–ľ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā –Ĺ–į PC5

PC5> ping ya.ru

Cannot resolve ya.ru–°—ā—Ä–į–Ĺ–Ĺ–ĺ, —Ā–≤—Ź–∑–ł –Ĺ–Ķ—ā.

–ü—Ä–ĺ–≤–Ķ—Ä–ł–ľ –ī–ĺ—Ā—ā—É–Ņ–Ĺ–ĺ—Ā—ā—Ć ESR-200

PC5> ping 172.16.99.254

84 bytes from 172.16.99.254 icmp_seq=1 ttl=63 time=4.051 ms

84 bytes from 172.16.99.254 icmp_seq=2 ttl=63 time=3.192 ms

84 bytes from 172.16.99.254 icmp_seq=3 ttl=63 time=3.172 ms–°–≤—Ź–∑—Ć –Ķ—Ā—ā—Ć.

–ü–ĺ–Ņ—Ä–ĺ–Ī—É–Ķ–ľ —ā—Ä–į—Ā—Ā–ł—Ä–ĺ–≤–ļ—É:

PC5> trace 8.8.8.8

trace to 8.8.8.8, 8 hops max, press Ctrl+C to stop

1 172.16.10.254 0.325 ms 0.285 ms 0.269 ms

2 172.16.99.254 4.158 ms 3.012 ms 2.907 ms

3 * * *

4 * * *

5 * * *

6 * * *

7 * * *–°–≤—Ź–∑—Ć –Ķ—Ā—ā—Ć, –Ĺ–ĺ ESR-200 –Ĺ–Ķ –Ņ—É—Ā–ļ–į–Ķ—ā –Ĺ–į—Ā –≤ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā. –ź –≤—Ā—Ď –ī–Ķ–Ľ–ĺ –≤ —ā–ĺ–ľ, —É –Ĺ–į—Ā –Ķ—Ā—ā—Ć –Ņ—Ä–į–≤–ł–Ľ–ĺ NAT:

nat source

ruleset INET

to interface gigabitethernet 1/0/2

rule 10

description "–Ē–ĺ—Ā—ā—É–Ņ –≤ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā LAN"

match source-address LAN

action source-nat interface

enable

exit

exit

exit–í –Ņ—Ä–į–≤–ł–Ľ–Ķ 10 —É –Ĺ–į—Ā —Ä–į–∑—Ä–Ķ—ą–Ķ–Ĺ–į —ā–ĺ–Ľ—Ć–ļ–ĺ —Ā–Ķ—ā—Ć LAN. –Ē–ĺ–Ī–į–≤–ł–ľ –Ķ—Č–Ķ –ĺ–ī–Ĺ–ĺ –Ņ—Ä–į–≤–ł–Ľ–ĺ, –ī–Ľ—Ź WIFI:

object-group network WIFI

description " WIFI "

ip prefix 172.16.99.0/24

exit

nat source

ruleset INET

to interface gigabitethernet 1/0/2

rule 11

description "–Ē–ĺ—Ā—ā—É–Ņ –≤ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā WIFI"

match source-address WIFI

action source-nat interface

enable

exit

exit

exit

do com

do con–ě–Ī—Ä–į—ā–ł—ā–Ķ –≤–Ĺ–ł–ľ–į–Ĺ–ł–Ķ - NAT –Ņ–ĺ–ī–Ĺ–ł–ľ–į–Ķ—ā—Ā—Ź –Ĺ–Ķ —Ā—Ä–į–∑—É, –Ķ—Ā–Ľ–ł –Ņ–ł–Ĺ–≥–į —Ā—Ä–į–∑—É –Ĺ–Ķ—ā, –Ņ—Ä–ĺ—Ā—ā–ĺ –Ņ–ĺ–ī–ĺ–∂–ī–ł—ā–Ķ.

–ü—Ä–ĺ–≤–Ķ—Ä—Ź–Ķ–ľ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā —Ā PC5

PC5> ping ya.ru

ya.ru resolved to 87.250.250.242

84 bytes from 87.250.250.242 icmp_seq=1 ttl=50 time=132.394 ms

84 bytes from 87.250.250.242 icmp_seq=2 ttl=50 time=131.838 ms

84 bytes from 87.250.250.242 icmp_seq=3 ttl=50 time=132.226 ms–ü—Ä–ĺ–≤–Ķ—Ä–ł–ľ —ā—Ä–į—Ā—Ā–ł—Ä–ĺ–≤–ļ—É:

PC5> trace 8.8.8.8

trace to 8.8.8.8, 8 hops max, press Ctrl+C to stop

1 172.16.10.254 1.097 ms 0.337 ms 0.466 ms

2 172.16.99.254 4.291 ms 3.250 ms 3.059 ms

3 172.16.1.254 5.021 ms 4.150 ms 4.259 ms

4 * * *

5 * * *–Ę—Ä–į—Ā—Ā–ł—Ä–ĺ–≤–ļ–į –ĺ—Ā—ā–į–Ĺ–į–≤–Ľ–ł–≤–į–Ķ—ā—Ā—Ź –Ĺ–į –≥–Ľ–į–≤–Ĺ–ĺ–ľ –ľ–į—Ä—ą—Ä—É—ā–ł–∑–į—ā–ĺ—Ä–Ķ, –Ĺ–ĺ —ć—ā–ĺ –Ĺ–ĺ—Ä–ľ–į–Ľ—Ć–Ĺ–ĺ, –≤ –ľ–ĺ–Ķ–ľ —Ā–Ľ—É—á–į–Ķ.

–ú—č –≤–ł–ī–ł–ľ, —á—ā–ĺ –Ņ–į–ļ–Ķ—ā—č –ł–ī—É—ā —á–Ķ—Ä–Ķ–∑ –Ī—Ä–ł–ī–∂ VLAN 2.

–ē—Ā—ā—Ć –Ķ—Č–Ķ –ĺ–ī–ł–Ĺ —Ā–Ņ–ĺ—Ā–ĺ–Ī –Ņ—Ä–ĺ–≤–Ķ—Ä–ł—ā—Ć –ł–ī—É—ā –Ņ–į–ļ–Ķ—ā—č —á–Ķ—Ä–Ķ–∑ VLAN2 –ł–Ľ–ł –Ĺ–Ķ—ā.

–Ē–Ľ—Ź —ć—ā–ĺ–≥–ĺ –ľ–ĺ–∂–Ĺ–ĺ –∑–į–Ņ—É—Ā—ā–ł—ā—Ć Wireshark –Ĺ–į–Ņ—Ä—Ź–ľ—É—é –ł–∑ GNS3.

–í—č–ī–Ķ–Ľ–ł—ā–Ķ –Ľ–ł–Ĺ–ļ –ľ–Ķ–∂–ī—É –°–Ķ—Ä–≤–Ķ—Ä–Ĺ–į—Ź –ł LAN3 –ł —Č–Ķ–Ľ–ļ–Ĺ–ł—ā–Ķ –Ņ—Ä–į–≤–ĺ–Ļ –ļ–Ĺ–ĺ–Ņ–ļ–ĺ–Ļ –ľ—č—ą–ł, –≤—č–Ī–Ķ—Ä–ł—ā–Ķ Start capture.

–í –ĺ—ā–ļ—Ä—č–≤—ą–Ķ–ľ—Ā—Ź –ĺ–ļ–Ĺ–Ķ –Ĺ–į–∂–ľ–ł—ā–Ķ ¬ę–ě–ö¬Ľ

–ě—ā–ļ—Ä–ĺ–Ķ—ā—Ā—Ź Wireshark, —Ź –ī–ĺ–Ī–į–≤–ł–Ľ —Ā—ā–ĺ–Ľ–Ī–Ķ—Ü VLAN, –ī–Ľ—Ź –Ĺ–į–≥–Ľ—Ź–ī–Ĺ–ĺ—Ā—ā–ł.

–Ē–į–≤–į–Ļ—ā–Ķ —ā–Ķ–Ņ–Ķ—Ä—Ć –Ņ—Ä–ĺ—ą–Ņ–ł–≥—É–Ķ–ľ —Ā PC5 —Ā–Ķ—Ä–≤–Ķ—Ä ya.ru

–Ę–Ķ–Ņ–Ķ—Ä—Ć –Ņ—Ä–ĺ–Ņ–ł–Ĺ–≥—É–Ķ–ľ PC5 —Ā ESR-200

–Ę–į–ļ–ł–ľ –ĺ–Ī—Ä–į–∑–ĺ–ľ, –≤–ł–ī–Ĺ–ĺ, —á—ā–ĺ —Ā–≤—Ź–∑—Ć –ł–ī–Ķ—ā —á–Ķ—Ä–Ķ–∑ VLAN 2.

–ü–ĺ–Ņ—Ä–ĺ–Ī—É–Ķ–ľ –Ņ—Ä–ĺ–Ņ–ł–Ĺ–≥–ĺ–≤–į—ā—Ć PC1 c PC5

PC5> ping 172.16.200.1

172.16.200.1 icmp_seq=1 timeout

172.16.200.1 icmp_seq=2 timeout

172.16.200.1 icmp_seq=3 timeout

172.16.200.1 icmp_seq=4 timeout–°–≤—Ź–∑–ł –Ĺ–Ķ—ā, —á—ā–ĺ –Ĺ–į–ľ –ł –Ĺ—É–∂–Ĺ–ĺ!

–Ę–į–ļ–ł–ľ –ĺ–Ī—Ä–į–∑–ĺ–ľ, –≤ —Ä–į–ľ–ļ–į—Ö –ĺ–ī–Ĺ–ĺ–Ļ —Ā–Ķ—ā–ł —É –Ĺ–į—Ā —Ä–į–Ī–ĺ—ā–į—é—ā –ł –ĺ–Ī—č—á–Ĺ—č–Ķ –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–ł, –ł –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–ł —Ā–Ķ—ā–ł WIFI, –Ņ—Ä–ł —ć—ā–ĺ–ľ –Ĺ–ł–ļ–į–ļ –Ĺ–Ķ –Ņ–Ķ—Ä–Ķ—Ā–Ķ–ļ–į—Ź—Ā—Ć!

–ó–į–ļ–Ľ—é—á–Ķ–Ĺ–ł–Ķ

–°–Ķ–≥–ĺ–ī–Ĺ—Ź –ľ—č —Ä–į—Ā—Ā–ľ–ĺ—ā—Ä–Ķ–Ľ–ł –Ĺ–į—Ā—ā—Ä–ĺ–Ļ–ļ—É VLAN –Ĺ–į ESR-200 –ī–Ľ—Ź –ĺ—Ä–≥–į–Ĺ–ł–∑–į—Ü–ł–ł –ī–ĺ—Ā—ā—É–Ņ–į –Ņ–ĺ–Ľ—Ć–∑–ĺ–≤–į—ā–Ķ–Ľ–Ķ–Ļ –õ–í–° –ł WIFI –≤ —Ä–į–ľ–ļ–į—Ö –ĺ–ī–Ĺ–ĺ–Ļ —Ā–Ķ—ā–ł, –Ņ–ĺ –ĺ–ī–Ĺ–ĺ–ľ—É –ļ–į–Ī–Ķ–Ľ—é.

–°–ĺ–∑–ī–į–Ľ–ł –ľ–į–ļ–Ķ—ā —Ā–Ķ—ā–ł –≤ GNS3.

–Ě–į—Ā—ā—Ä–ĺ–ł–Ľ–ł —Ā–Ķ—ā—Ć –≤ ESR-200 –ł –≤ GNS3.

–Ē–ĺ–Ī–į–≤–ł–Ľ–ł –Ī—Ä–ł–ī–∂–ł –ī–Ľ—Ź VLAN 2 –≤ ESR-200 –ł –Ĺ–į—Ā—ā—Ä–ĺ–ł–Ľ–ł VLAN 2 –Ĺ–į mikrotik.

–ü—Ä–ĺ–≤–Ķ—Ä–ł–Ľ–ł –ī–ĺ—Ā—ā—É–Ņ –ļ –ł–Ĺ—ā–Ķ—Ä–Ĺ–Ķ—ā—É —á–Ķ—Ä–Ķ–∑ VLAN —Ā –Ņ–ĺ–ľ–ĺ—Č—Ć—é Wireshark.

–Ē–ĺ–Ī–į–≤–ł—ā—Ć –ļ–ĺ–ľ–ľ–Ķ–Ĺ—ā–į—Ä–ł–Ļ