РқР°СҒСӮСҖРҫР№РәР° VLAN РІ ESR-200

РҹРҫСҮСӮРё РІСҒРө РӣР’РЎ СӮР°Рә или РёРҪР°СҮРө РёСҒРҝРҫР»СҢР·СғСҺСӮ СӮРөС…РҪРҫР»РҫРіРёСҺ VLAN. Р—РҙРөСҒСҢ РјСӢ РҪРө РұСғРҙРөРј СҖР°СҒСҒРјР°СӮСҖРёРІР°СӮСҢ РҝР»СҺСҒСӢ РҙР°РҪРҪРҫР№ СӮРөС…РҪРҫР»РҫРіРёРё, РҙР»СҸ РҫР·РҪР°РәРҫРјР»РөРҪРёСҸ РјРҫРіСғ РҝРҫСҖРөРәРҫРјРөРҪРҙРҫРІР°СӮСҢ СҚСӮСғ СҒСӮР°СӮСҢСҺ.

Р’ СҚСӮРҫР№ СҒСӮР°СӮСҢРө РјСӢ СҖР°СҒСҒРјРҫСӮСҖРёРј, РәР°Рә РҝРҫР»СғСҮРёСӮСҢ РҙРҫСҒСӮСғРҝ Рә СғСҒСӮСҖРҫР№СҒСӮРІСғ, РҪахРҫРҙСҸСүРөРјСғСҒСҸ РІ VLAN РёР· GNS3 Рё РҪР°РҫРұРҫСҖРҫСӮ.

РҹСҖРёСҒРҫРөРҙРёРҪРёРј РҪР°СҲ РҹРҡ Рә РҝРҫСҖСӮСғ 1 РҪР° ESR-200.

Сам ESR-200 РҝСҖРөРҙРІР°СҖРёСӮРөР»СҢРҪРҫ РҪР°СҒСӮСҖРҫРөРҪ, РІРҫСӮ РөРіРҫ РәРҫРҪфигСғСҖР°СҶРёСҸ:

hostname esr101

clock timezone gmt +11

syslog file ESR debug

syslog monitor debug

security zone LAN

description "LAN"

exit

object-group service SSH

description "SSH"

port-range 22

exit

object-group network MYLAN

description "MYLAN "

ip prefix 172.16.1.0/24

exit

interface gigabitethernet 1/0/1

description "LAN"

security-zone LAN

ip address 172.16.1.101/24

no shutdown

exit

interface gigabitethernet 1/0/2

shutdown

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface gigabitethernet 1/0/7

shutdown

exit

interface gigabitethernet 1/0/8

shutdown

exit

security zone-pair LAN self

rule 1

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 2

description "SSH"

action permit

match protocol tcp

match source-address MYLAN

match destination-address any

match source-port any

match destination-port SSH

enable

exit

exit

ip ssh serverРһСӮРәСҖРҫРөРј РІ GNS3 РҪРҫРІСӢР№ РҝСҖРҫРөРәСӮ. Р”РҫРұавим РІ РҪРөРіРҫ Cloud Рё VPCS.

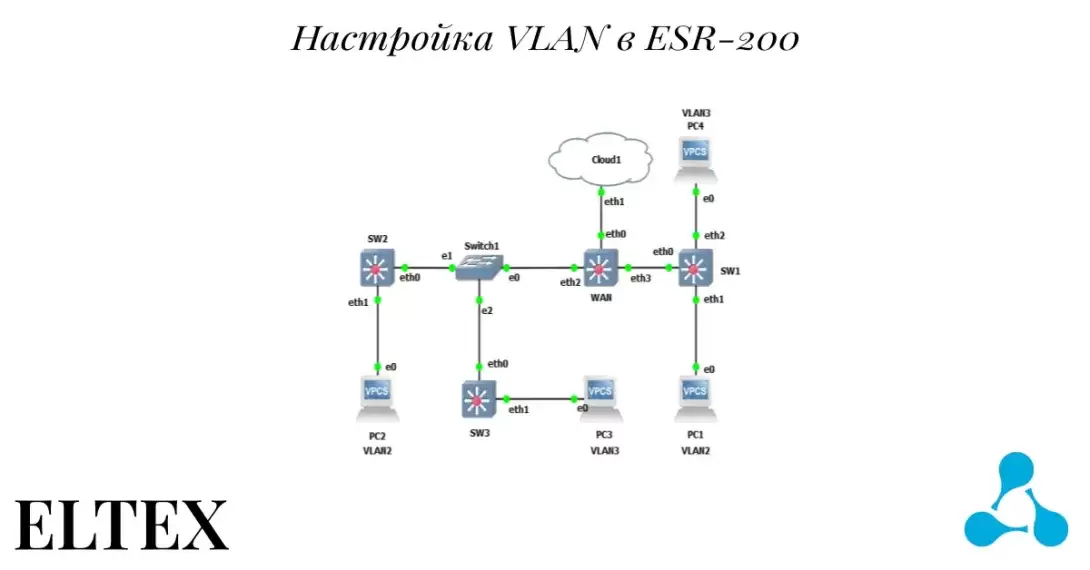

РЎРҫРөРҙРёРҪРёРј, РәР°Рә СғРәазаРҪРҫ РҪР° СҖРёСҒСғРҪРәРө:

РһСӮРәСҖРҫРөРј РәРҫРҪСҒРҫР»СҢ PC1 Рё РҝСҖРҫРҝРёСҲРөРј РөРјСғ ip-Р°РҙСҖРөСҒ:

PC1> ip 172.16.1.100/24

Checking for duplicate address...

PC1 : 172.16.1.100 255.255.255.0

PC1> saveРҹСҖРҫРІРөСҖРёРј СҒРІСҸР·СҢ РҙРҫ ESR-200

PC1> ping 172.16.1.101

84 bytes from 172.16.1.101 icmp_seq=1 ttl=64 time=2.504 ms

84 bytes from 172.16.1.101 icmp_seq=2 ttl=64 time=2.311 ms

84 bytes from 172.16.1.101 icmp_seq=3 ttl=64 time=2.408 msДлСҸ СҚСӮРҫР№ СҒСӮР°СӮСҢРё РҪам РҝРҫРҪР°РҙРҫРұРёСӮСҢСҒСҸ Open vSwitch (OvS), РәР°Рә РҙРҫРұавиСӮСҢ РөРіРҫ РІ GNS3 СҖР°СҒСҒРјРҫСӮСҖРөРҪРҫ РІ СҚСӮРҫР№ СҒСӮР°СӮСҢРө.

Р”РҫРұавим OvS РІ РҪР°СҲ РҝСҖРҫРөРәСӮ Рё СҒРҫРөРҙРёРҪРёРј РәР°Рә РҝРҫРәазаРҪРҫ РҪР° СҖРёСҒСғРҪРәРө

Р—Р°РҝСғСҒСӮРёРј РҝСҖРҫРөРәСӮ

РһСӮРәСҖРҫРөРј РәРҫРҪСҒРҫР»СҢ PC1 Рё РҝСҖРҫРҝРёСҲРөРј РөРјСғ ip-Р°РҙСҖРөСҒ:

PC1> ip 172.16.200.2/28

Checking for duplicate address...

PC1 : 172.16.200.2 255.255.255.240

PC1> saveРһСӮРәСҖРҫРөРј РәРҫРҪСҒРҫР»СҢ OvS

ДлСҸ РҪР°СҮала СғРҙалим РІСҒРө РұСҖРёРҙжи:

ovs-vsctl del-br br0

ovs-vsctl del-br br1

ovs-vsctl del-br br2

ovs-vsctl del-br br3РўР°РәРёРј РҫРұСҖазРҫРј РјСӢ РҫСҒРІРҫРұРҫР¶РҙР°РөРј РІСҒРө РҝРҫСҖСӮСӢ.

РЎРҫР·РҙР°РҙРёРј РҪРҫРІСӢР№ РұСҖРёРҙР¶:

ovs-vsctl add-br br0Р”РҫРұавим РІ СҚСӮРҫСӮ РұСҖРёРҙР¶ РҝРҫСҖСӮСӢ eth0 Рё eth1

РҹРҫСҖСӮ eth0 Сғ РҪР°СҒ trunk, Р° eth1 access

ovs-vsctl add-port br0 eth0 trunks=2

ovs-vsctl add-port br0 eth1 tag=2РҹСҖРҫРІРөСҖРёРј РҪР°СҒСӮСҖРҫР№РәРё:

ovs-vsctl list port

_uuid : 40346808-000c-4c5a-83d6-700cc74cef3a

bond_active_slave : []

bond_downdelay : 0

bond_fake_iface : false

bond_mode : []

bond_updelay : 0

external_ids : {}

fake_bridge : false

interfaces : [b9201bdd-9444-454e-8c50-4e190f38b3b4]

lacp : []

mac : []

name : "br0"

other_config : {}

qos : []

rstp_statistics : {}

rstp_status : {}

statistics : {}

status : {}

tag : []

trunks : []

vlan_mode : []

_uuid : 292d2ef7-c915-4229-9a44-4799562a8988

bond_active_slave : []

bond_downdelay : 0

bond_fake_iface : false

bond_mode : []

bond_updelay : 0

external_ids : {}

fake_bridge : false

interfaces : [9c103cf5-d283-451c-8710-3d9daa412721]

lacp : []

mac : []

name : "eth1"

other_config : {}

qos : []

rstp_statistics : {}

rstp_status : {}

statistics : {}

status : {}

tag : 2

trunks : []

vlan_mode : []

_uuid : c96f1517-4d13-4054-afaf-a2a149cea8e3

bond_active_slave : []

bond_downdelay : 0

bond_fake_iface : false

bond_mode : []

bond_updelay : 0

external_ids : {}

fake_bridge : false

interfaces : [f219f5bc-5f16-483b-994a-b2170c980dac]

lacp : []

mac : []

name : "eth0"

other_config : {}

qos : []

rstp_statistics : {}

rstp_status : {}

statistics : {}

status : {}

tag : []

trunks : [2]

vlan_mode : []

eth0 СҒСӮал СӮСҖР°РҪРәРҫРј:

trunks : [2]

eth1 СҒСӮал РҝРҫСҖСӮРҫРј РҙРҫСҒСӮСғРҝР°:

tag : 2РқР° СҚСӮРҫРј РҪР°СҒСӮСҖРҫР№РәР° OvS завРөСҖСҲРөРҪР°.

РқР°СҒСӮСҖРҫРёРј ESR-200 РҙР»СҸ СҖР°РұРҫСӮСӢ СҒ VLAN

РҹРөСҖРөРІРөРҙём РҝРҫСҖСӮ gi1/0/1 РІ СҖРөжим СӮСҖР°РҪРәР°

interface gigabitethernet 1/0/1

no security-zone

no ip address 172.16.1.101/24

switchport

switchport mode trunk

switchport trunk allowed vlan add 2

exitРўР°Рә РәР°Рә РјСӢ РҝРөСҖРөРІРөли РҝРҫСҖСӮ РІ СҖРөжим СӮСҖР°РҪРәР°, Рё РІ СҚСӮРҫРј СҖРөжимРө РҝРҫСҖСӮСғ РҪРө РјРҫР¶РөСӮ РұСӢСӮСҢ РҪазРҪР°СҮРөРҪ Р°РҙСҖРөСҒ или Р·РҫРҪР° РұРөР·РҫРҝР°СҒРҪРҫСҒСӮРё, РҪам РҪСғР¶РҪРҫ РҙРҫРұавиСӮСҢ РұСҖРёРҙР¶, РҙР»СҸ РІРҫСҒСҒСӮР°РҪРҫРІР»РөРҪРёСҸ РҙРҫСҒСӮСғРҝР° РҝРҫ СҒСӮР°СҖРҫРјСғ ip-Р°РҙСҖРөСҒСғ.

Р”РҫРұавим РұСҖРёРҙжи:

bridge 1

vlan 1

description "LAN"

security-zone LAN

ip address 172.16.1.101/24

enable

exitР”РҫРұавим vlan 2

vlan 2

exitДлСҸ РәажРҙРҫРіРҫ СҒРҫР·РҙаваРөРјРҫРіРҫ VLAN РІСӢ РҙРҫлжРҪСӢ СҒРҫР·РҙаваСӮСҢ РұСҖРёРҙР¶.

bridge 2

vlan 2

ip address 172.16.200.1/28

security-zone LAN

enable

exit

do com

do conРҹСҖРҫРІРөСҖРёРј РҝРёРҪРі СҒ PC1

Р•СҒли РІСӢ СҖР°РұРҫСӮР°РөСӮРө РҝРҫРҙ Windows, РҙалРөРө РјРҫР¶РөСӮ РұСӢСӮСҢ РҙРІР° РІР°СҖРёР°РҪСӮР°, лиРұРҫ РІСҒС‘ СҒСҖазСғ РұСғРҙРөСӮ РҝРёРҪРіРҫРІР°СӮСҢСҒСҸ, лиРұРҫ РҪРөСӮ.

Р•СҒли РҪРө СҖР°РұРҫСӮР°РөСӮ, СӮРҫ СҮРёСӮР°РөРј РҙалСҢСҲРө, РөСҒли РІСҒС‘ СҖР°РұРҫСӮР°РөСӮ, СӮРҫ РҝСҖРҫРҝСғСҒРәР°РөРј.

PC1> ping 172.16.200.1

host (172.16.200.1) not reachableРЎРІСҸР·Рё РҪРөСӮ.

Р’СҒС‘ РҙРөР»Рҫ РІ СӮРҫРј, СҮСӮРҫ РҝРҫ СғРјРҫР»СҮР°РҪРёСҺ РҝРҫРҙ Windows СҒРөСӮРөРІРҫР№ Р°РҙР°РҝСӮРөСҖ РІСӢСҖРөР·Р°РөСӮ VLAN-СӮРөРіРё РёР· РҝР°РәРөСӮРҫРІ, РҝРҫСҚСӮРҫРјСғ РҪам РҪСғР¶РҪРҫ РҙРҫРҝРҫР»РҪРёСӮРөР»СҢРҪРҫ РҪР°СҒСӮСҖРҫРёСӮСҢ СҚСӮРҫСӮ Р°РҙР°РҝСӮРөСҖ, РәР°Рә СҚСӮРҫ СҒРҙРөлаСӮСҢ РҫРҝРёСҒР°РҪРҫ РІ РҝСҖРөРҙСӢРҙСғСүРөР№ СҒСӮР°СӮСҢРө.

РҹРҫСҒР»Рө РҝРөСҖРөзагСҖСғР·РәРё РҹРҡ РҝСҖРҫРІРөСҖРёРј РҙРҫСҒСӮСғРҝРҪРҫСҒСӮСҢ ESR-200:

PC2> ping 172.16.200.252

84 bytes from 172.16.200.252 icmp_seq=1 ttl=64 time=2.380 ms

84 bytes from 172.16.200.252 icmp_seq=2 ttl=64 time=2.258 ms

84 bytes from 172.16.200.252 icmp_seq=3 ttl=64 time=2.336 ms

84 bytes from 172.16.200.252 icmp_seq=4 ttl=64 time=2.338 msРҳ СҒ ESR-200

esr:esr101(config)# do ping 172.16.200.2

PING 172.16.200.2 (172.16.200.2) 56(84) bytes of data.

!!!!!

--- 172.16.200.2 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4005ms

rtt min/avg/max/mdev = 2.329/3.298/6.762/1.735 msДавайСӮРө СғСҒР»РҫР¶РҪРёРј Р·Р°РҙР°СҮСғ, РҪР°РҝСҖРёРјРөСҖ, Сғ РҪР°СҒ РөСҒСӮСҢ Р’РһРӣРЎ РҪР° GPON Рё РҪам РҪСғР¶РҪРҫ РҝРҫРҙРәР»СҺСҮРёСӮСҢ РөСүРө РҙРІР° РҝРҫРҙСҖазРҙРөР»РөРҪРёСҸ

Р”РҫРұавим РІ РҝСҖРҫРөРәСӮ Cloud, РҙРІР° OvS, РҙРІР° VPCS Рё РҫРҙРёРҪ Ethernet switch. Р’ РҙР°РҪРҪРҫРјСғ СҒР»СғСҮР°Рө, РәРҫРјРјСғСӮР°СӮРҫСҖ РҪСғР¶РөРҪ РҪам, СҮСӮРҫРұСӢ РҪРө РҝР»РҫРҙРёСӮСҢ РәСғСҮСғ СғР·Р»РҫРІ cloud, РҫРҪ РұСғРҙРөСӮ РІСӢСҒСӮСғРҝР°СӮСҢ РІ СҖРҫли РҫРұСӢСҮРҪРҫРіРҫ РәРҫРјРјСғСӮР°СӮРҫСҖР°.

РҹРөСҖРөРёРјРөРҪСғРөРј OpenvSwitch-1 РІ SW1, OpenvSwitch-2 РІ SW2, OpenvSwitch-3 РІ SW3.

РЈ РҪР°СҒ РҝРҫР»СғСҮРёСӮСҢСҒСҸ РІРҫСӮ СӮР°РәРҫР№ РҝСҖРҫРөРәСӮ:

РқРөСҒРјРҫСӮСҖСҸ РҪР° СӮРҫ, СҮСӮРҫ Сғ РҪР°СҒ РәажРҙСӢР№ СҒРөРіРјРөРҪСӮ РҝРҫРҙРәР»СҺСҮРөРҪ Рә СҖазРҪСӢРј РҫРұлаРәам, физиСҮРөСҒРәРё РҫРҪРё РІСҒРө РҝРҫРҙРәР»СҺСҮРөРҪСӢ Рә РёРҪСӮРөСҖС„РөР№СҒСғ eth1 СҒРөСҖРІРөСҖР° GNS3.

РқР°СҒСӮСҖРҫРёРј SW2

ovs-vsctl del-br br0

ovs-vsctl del-br br1

ovs-vsctl del-br br2

ovs-vsctl del-br br3

ovs-vsctl add-br br0

ovs-vsctl add-port br0 eth0 trunks=2

ovs-vsctl add-port br0 eth1 tag=2РқР°СҒСӮСҖРҫРёРј PC2

PC2> ip 172.16.200.3/28

Checking for duplicate address...

PC1 : 172.16.200.3 255.255.255.240РҹСҖРҫРІРөСҖРёРј СҒРІСҸР·СҢ:

PC2> ping 172.16.200.1

84 bytes from 172.16.200.1 icmp_seq=1 ttl=64 time=3.508 ms

84 bytes from 172.16.200.1 icmp_seq=2 ttl=64 time=3.125 ms

84 bytes from 172.16.200.1 icmp_seq=3 ttl=64 time=3.925 msР”РҫРҝСғСҒСӮРёРј РјСӢ РҪРө С…РҫСӮРёРј, СҮСӮРҫРұСӢ РҫСҒСӮалСҢРҪР°СҸ СҒРөСӮСҢ РІРёРҙРөла PC3, РҙР»СҸ СҚСӮРҫРіРҫ СҒРҝСҖСҸСҮРөРј РөРіРҫ РІ РҫСӮРҙРөР»СҢРҪСӢР№ VLAN

РқР°СҒСӮСҖРҫРёРј ESR-200

РһР‘РҜР—РҗРўР•РӣР¬РқРһ РҪРө Р·Р°РұСӢРІР°РөРј СҖазСҖРөСҲРёСӮСҢ VLAN РҪР° СӮСҖР°РҪРә РҝРҫСҖСӮСғ!

interface gigabitethernet 1/0/1

switchport trunk allowed vlan add 3

exit

vlan 3

exit

bridge 3

vlan 3

ip address 172.16.201.1/28

security-zone LAN

enable

exit

do com

do conРқР°СҒСӮСҖРҫРёРј SW3

ovs-vsctl del-br br0

ovs-vsctl del-br br1

ovs-vsctl del-br br2

ovs-vsctl del-br br3

ovs-vsctl add-br br0

ovs-vsctl add-port br0 eth0 trunks=3

ovs-vsctl add-port br0 eth1 tag=3РқР°СҒСӮСҖРҫРёРј PC3

PC3> ip 172.16.201.2/28

Checking for duplicate address...

PC1 : 172.16.201.2 255.255.255.240

PC3> saveРҹСҖРҫРІРөСҖРёРј СҒРІСҸР·СҢ:

PC3> ping 172.16.201.1

84 bytes from 172.16.201.1 icmp_seq=1 ttl=64 time=12.158 ms

84 bytes from 172.16.201.1 icmp_seq=2 ttl=64 time=3.411 ms

84 bytes from 172.16.201.1 icmp_seq=3 ttl=64 time=5.267 msРЈСҒР»РҫР¶РҪРёРј СҒС…РөРјСғ, РҫСҒСӮавим РІСҒРөРіРҫ РҫРҙРҪРҫ РҫРұлаРәРҫ:

Р”РҫРұавим РөСүРө РҫРҙРёРҪ OvS РІ РҝСҖРҫРөРәСӮ GNS3

РҹРөСҖРөРёРјРөРҪСғРөРј РөРіРҫ РІ WAN

РЈРҙалим Cloud2 Рё СҒРҫРөРҙРёРҪРёРј РәР°Рә РҝРҫРәазаРҪРҫ РҪР° СҖРёСҒСғРҪРәРө

Р—Р°РҝСғСҒСӮРёРј WAN

РҹСҖРҫРІРөСҖРёРј РҝРёРҪРі СҒРҫ РІСҒРөС… СғР·Р»РҫРІ РҙРҫ ESR-200

РЎРІСҸР·СҢ РөСҒСӮСҢ.

РўРөРҝРөСҖСҢ РөСүРө РұРҫР»СҢСҲРө СғСҒР»РҫР¶РҪРёРј Р·Р°РҙР°СҮСғ

Р”РҫРұавим РөСүРө РҫРҙРёРҪ VPCS Рё СҒРҫРөРҙРёРҪРёРј РөРіРҫ Рә SW1 СҮРөСҖРөР· РҝРҫСҖСӮ eth2

РқР°СҒСӮСҖРҫРёРј PC4

PC4> ip 172.16.201.3/28

Checking for duplicate address...

PC1 : 172.16.201.3 255.255.255.240

PC4> saveРҹРҫРјРөСҒСӮРёРј РөРіРҫ РІ VLAN 3

РқР°СҒСӮСҖРҫРёРј SW1

ovs-vsctl set port eth0 trunks=2,3

ovs-vsctl add-port br0 eth2 tag=3Р—РҙРөСҒСҢ РјСӢ РҫРұРҪРҫвили СҖазСҖРөСҲРөРҪРҪСӢРө VLAN РҪР° СӮСҖР°РҪРәРҫРІРҫРј РҝРҫСҖСӮСғ.

РҹСҖРҫРІРөСҖСҸРөРј РҝРёРҪРі РҙРҫ ESR-200

PC4> ping 172.16.201.1

84 bytes from 172.16.201.1 icmp_seq=1 ttl=64 time=4.780 ms

84 bytes from 172.16.201.1 icmp_seq=2 ttl=64 time=2.728 ms

84 bytes from 172.16.201.1 icmp_seq=3 ttl=64 time=2.775 msРҹСҖРҫРІРөСҖСҸРөРј РҝРёРҪРі РҙРҫ PC3

PC4> ping 172.16.201.2

84 bytes from 172.16.201.2 icmp_seq=1 ttl=64 time=1.217 ms

84 bytes from 172.16.201.2 icmp_seq=2 ttl=64 time=0.278 ms

84 bytes from 172.16.201.2 icmp_seq=3 ttl=64 time=0.356 msРңСӢ РјРҫР¶РөРј РҙажРө СҖазСҖРөСҲРёСӮСҢ РәР°РәРёРө VLAN РҝСҖРҫРҝСғСҒРәР°СӮСҢ СҮРөСҖРөР· РәРҫРјРјСғСӮР°СӮРҫСҖ WAN

Р”РҫРҝСғСҒСӮРёРј РјСӢ С…РҫРҙРёСӮ РҝСҖРҫРҝСғСҒРәР°СӮСҢ СӮРҫР»СҢРәРҫ VLAN 2 СҮРөСҖРөР· eth1 Рё VLAN 2 Рё 3 СҮРөСҖРөР· eth3 РҪР° WAN

ДлСҸ СҚСӮРҫРіРҫ РҪР°СҒСӮСҖРҫРёРј WAN

ovs-vsctl del-br br0

ovs-vsctl del-br br1

ovs-vsctl del-br br2

ovs-vsctl del-br br3

ovs-vsctl add-br br0

ovs-vsctl add-port br0 eth0 trunks=2,3

ovs-vsctl add-port br0 eth1 trunks=2,3

ovs-vsctl add-port br0 eth2 trunks=2

ovs-vsctl add-port br0 eth3 trunks=2,3РҹСҖРҫРІРөСҖРёРј РҝРёРҪРі РҙРҫ ESR-200

PC4> ping 172.16.201.1

host (172.16.201.1) not reachableРҡР°Рә Рё РҫжиРҙалРҫСҒСҢ, СҒРІСҸР·Рё РҪРөСӮ. РўРөРҝРөСҖСҢ РҝРөСҖРөРәР»СҺСҮРёРј SW1 РІ WAN СҮРөСҖРөР· РҝРҫСҖСӮ eth3

РҹСҖРҫРІРөСҖРёРј РҝРёРҪРі РҙРҫ ESR-200

PC4> ping 172.16.201.1

84 bytes from 172.16.201.1 icmp_seq=1 ttl=64 time=2.840 ms

84 bytes from 172.16.201.1 icmp_seq=2 ttl=64 time=2.561 ms

84 bytes from 172.16.201.1 icmp_seq=3 ttl=64 time=2.593 msРўР°РәРёРј РҫРұСҖазРҫРј РІСӢ РјРҫР¶РөСӮРө РәРҫРҪСӮСҖРҫлиСҖРҫРІР°СӮСҢ РәСғРҙР° Рё РәР°РәРҫР№ VLAN РҝСҖРҫРҝСғСҒРәР°СӮСҢ.

РЈ РҪР°СҒ РҝРҫР»СғСҮРёР»СҒСҸ СӮР°РәРҫР№ РҝСҖРҫРөРәСӮ:

Р—Р°РәР»СҺСҮРөРҪРёРө

РЎРөРіРҫРҙРҪСҸ РјСӢ СҖР°СҒСҒРјРҫСӮСҖРөли РҪР°СҒСӮСҖРҫР№РәСғ VLAN РҪР° ESR-200.

РқР°СҒСӮСҖРҫили СӮСҖР°РҪРә РҝРҫСҖСӮ Рё РҙРҫРұавили РұСҖРёРҙжи РҙР»СҸ СҖазРҪСӢС… VLAN.

РЎРҫР·Рҙали РҝСҖРҫРөРәСӮ РІ GNS3 Рё РҝСҖРҫСӮРөСҒСӮРёСҖРҫвали СҖазлиСҮРҪСӢРө СҒСҶРөРҪР°СҖРёРё СҒРҫРөРҙРёРҪРөРҪРёСҸ СҒРөСӮРөР№ СҒ VLAN.

Р”РҫРұавиСӮСҢ РәРҫРјРјРөРҪСӮР°СҖРёР№