WIFI. Первоначальная настройка Eltex ESR-200-FSTEC - типовая конфигурация. Часть 2.

Беспроводные сети WIFI сегодня используются повсеместно. Отсутствие проводов, необходимых для подключения устройства к Интернету позволяет сэкономить на прокладке кабелей и обслуживании, но вместе с тем привносит проблемы безопасности, всё-таки WIFI считается небезопасной сетью.

Поэтому прежде всего защищать стараются не саму сеть WIFI, а от доступа к ЛВС из сети WIFI. Для этого можно использовать межсетевой экран ESR-200.

В первой части – ссылка, мы рассмотрели настройку ESR-200 для предоставления доступа к сети Интернет пользователям ЛВС.

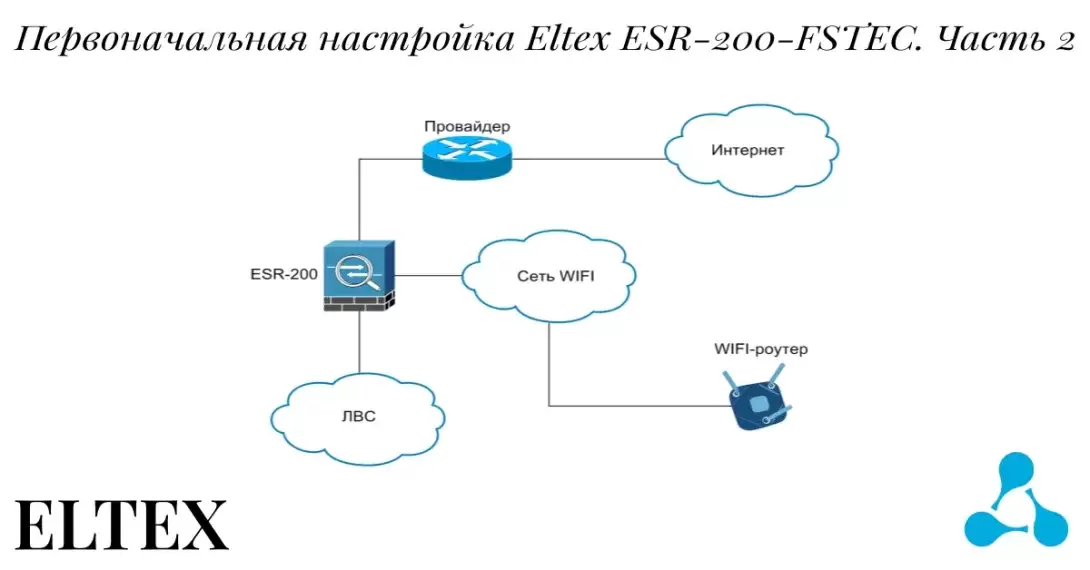

Сегодня мы рассмотрим распространенный сценарий подключения к интернету через локальную сеть и WIFI-маршрутизатор. При таком способе подключения главное позаботиться о том, чтобы устройства из ЛВС и устройства из сети WIFI не видели друг друга.

Прежде всего, давайте разберемся со схемой подключений.

В этой части мы не будем использовать VLAN, так как все сети подключены к разным физическим портам маршрутизатора.

Настройка сети

У нас уже есть настроенный ESR-200

hostname esr101

clock timezone gmt +11

security zone LAN

description "LAN"

exit

object-group service SSH

description "SSH"

port-range 22

exit

object-group network MYLAN

description "MYLAN "

ip prefix 172.16.1.0/24

exit

interface gigabitethernet 1/0/1

description "LAN"

security-zone LAN

ip address 172.16.1.101/24

exit

interface gigabitethernet 1/0/2

shutdown

exit

interface gigabitethernet 1/0/3

shutdown

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface gigabitethernet 1/0/7

shutdown

exit

interface gigabitethernet 1/0/8

shutdown

exit

security zone-pair LAN self

rule 1

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 2

description "SSH"

action permit

match protocol tcp

match source-address MYLAN

match destination-address any

match source-port any

match destination-port SSH

enable

exit

exit

ip ssh serverВ первый порт подключим кабель, ведущий в ЛВС

Во второй порт кабель к WIFI-маршрутизатору

Третий к маршрутизатору провайдера.

Настроим сеть на интерфейсах

security zone LAN

description "LAN"

exit

security zone INET

description "Internet"

exit

security zone WIFI

description "Wifi"

exit

interface gigabitethernet 1/0/1

description "LAN"

security-zone LAN

ip address 172.16.100.1/24

no shut

exit

interface gigabitethernet 1/0/2

description "WIFI"

security-zone WIFI

ip address 172.16.0.1/24

no shut

exit

interface gigabitethernet 1/0/3

description "INET"

security-zone INET

ip address 192.168.1.2/24

no shut

exitСразу пропишем маршрут по умолчанию, через провайдера:

ip route 0.0.0.0/0 192.168.1.1Сохраним конфигурацию и проверим доступ к сети интернет:

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

!!!!!

--- 8.8.8.8 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4009ms

rtt min/avg/max/mdev = 149.857/149.894/149.960/0.041 ms

Интернет есть.

Проверим доступность ЛВС

PING 172.16.100.254 (172.16.100.254) 56(84) bytes of data.

!!!!!

--- 172.16.100.254 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4004ms

rtt min/avg/max/mdev = 2.121/2.580/4.281/0.852 msРаботает.

Я буду использовать в качестве wifi-роутера свой Eee PC 1005p, который был настроен в соответствии со статьей. Вы можете использовать любой, в данном случае это не важно.

Пропишем на нашем wifi-роутере ip-адрес 172.16.0.2/24 и шлюз по умолчанию 172.16.0.1

Проверим связь:

esr:esr101(config)# do ping 172.16.0.2

PING 172.16.0.2 (172.16.0.2) 56(84) bytes of data.

!!!!!

--- 172.16.0.2 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4005ms

rtt min/avg/max/mdev = 0.235/0.299/0.366/0.044 msСвязь есть.

Вот мы и подключили все устройства.

Настройка NAT

Теперь настроим интернет для ЛВС, как это сделать мы уже рассматривали.

Настроим NAT для WIFI и ЛВС

Пропишем объекты для WIFI и ЛВС

object-group network LAN

description " LAN"

ip prefix 172.16.100.0/24

exit

object-group network WIFI

description " WIFI"

ip prefix 172.16.0.0/24

exitПропишем правила Nat для интерфейса провайдера

nat source

ruleset LAN_INET

to interface gigabitethernet 1/0/3

rule 1

description "Доступ в интернет LAN"

match source-address LAN

action source-nat interface

enable

exit

rule 2

description "Доступ в интернет WIFI"

match source-address WIFI

action source-nat interface

enable

exit

exit

exitДобавим правила и объекты для межсетевого экрана:

Объекты:

object-group service TRACEROUTE

port-range 33434-33529

exit

object-group service HTTP

description "HTTP/S"

port-range 80

port-range 443

exit

object-group service MAIL

description "EMAIL"

port-range 25

port-range 465

port-range 110

port-range 995

port-range 143

port-range 993

exit

object-group service DNS

description "DNS"

port-range 53

exitПравила

Для ЛВС:

security zone-pair LAN INET

rule 1

description "HTTP"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port HTTP

enable

exit

rule 2

description "DNS"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port DNS

enable

exit

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 101

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exitДля WIFI:

security zone-pair WIFI INET

rule 1

description "HTTP"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port HTTP

enable

exit

rule 2

description "DNS"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port DNS

enable

exit

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 101

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exitСохраняем конфигурацию

do com

do conПроверяем связь c ПК и wifi-роутера:

PC1> ping ya.ru

ya.ru resolved to 87.250.250.242

84 bytes from 87.250.250.242 icmp_seq=1 ttl=51 time=131.995 ms

84 bytes from 87.250.250.242 icmp_seq=2 ttl=51 time=132.076 ms

84 bytes from 87.250.250.242 icmp_seq=3 ttl=51 time=132.051 msСвязь есть.

Проверяем с телефона, наличие интернета через wifi – всё работает!

На этом настройка завершена.

Сети не пересекаются и из сети WIFI нельзя получить доступ к ЛВС и наоборот.

Так же из сети интернет нельзя получить доступ к ЛВС или сети WIFI.

Разрешен только HTTP/HTTPS, и почтовые протоколы.

Обратите внимание, если у вас используются такие продукты как VipNet или КонтинентАП, вам придется отдельно прописывать правила, для их корректной работы.

Готовая конфигурация

security zone LAN

description "LAN"

exit

security zone INET

description "Internet"

exit

security zone WIFI

description "Wifi"

exit

object-group service SSH

description "SSH"

port-range 22

exit

object-group service TRACEROUTE

port-range 33434-33529

exit

object-group service HTTP

description "SSH"

port-range 80

port-range 443

exit

object-group service MAIL

description "SSH"

port-range 25

port-range 465

port-range 110

port-range 995

port-range 143

port-range 993

exit

object-group service DNS

description "DNS"

port-range 53

exit

object-group network MYLAN

description "MYLAN "

ip prefix 172.16.1.0/24

exit

object-group network LAN

description " LAN"

ip prefix 172.16.100.0/24

exit

object-group network WIFI

description " WIFI"

ip prefix 172.16.0.0/24

exit

interface gigabitethernet 1/0/1

description "LAN"

security-zone LAN

ip address 172.16.100.1/24

exit

interface gigabitethernet 1/0/2

description "WIFI"

security-zone WIFI

ip address 172.16.0.1/24

exit

interface gigabitethernet 1/0/3

description "INET"

security-zone INET

ip address 192.168.1.2/24

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface gigabitethernet 1/0/7

shutdown

exit

interface gigabitethernet 1/0/8

shutdown

exit

security zone-pair LAN INET

rule 1

description "HTTP"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port HTTP

enable

exit

rule 2

description "DNS"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port DNS

enable

exit

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 101

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exit

security zone-pair WIFI INET

rule 1

description "HTTP"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port HTTP

enable

exit

rule 2

description "DNS"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port DNS

enable

exit

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 101

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exit

nat source

ruleset LAN_INET

to interface gigabitethernet 1/0/3

rule 1

description "Доступ в интернет LAN"

match source-address LAN

action source-nat interface

enable

exit

rule 2

description "Доступ в интернет WIFI"

match source-address WIFI

action source-nat interface

enable

exit

exit

exit

ip route 0.0.0.0/0 192.168.1.1

ip ssh serverЗаключение

Сегодня мы рассмотрели настройку ESR-200-FSTEC для обеспечения доступа к сети интернет как из ЛВС, так и через WIFI.

Мы создали зоны безопасности для каждой из сети.

Настроили ip-адреса на маршрутизаторе и проверили доступность всех оконечных устройств.

Добавили объекты для ЛВС и WIFI

Настроили NAT для ЛВС и WIFI

Добавили правила межсетевого экрана для сетей ЛВС и WIFI

Проверили наличие интернета из ЛВС и на телефоне, подключенном по WIFI.

В следующей статье мы рассмотрим вариант подключения сети WIFI через VLAN.

Добавить комментарий