Проброс портов (port forwarding) в pfSense

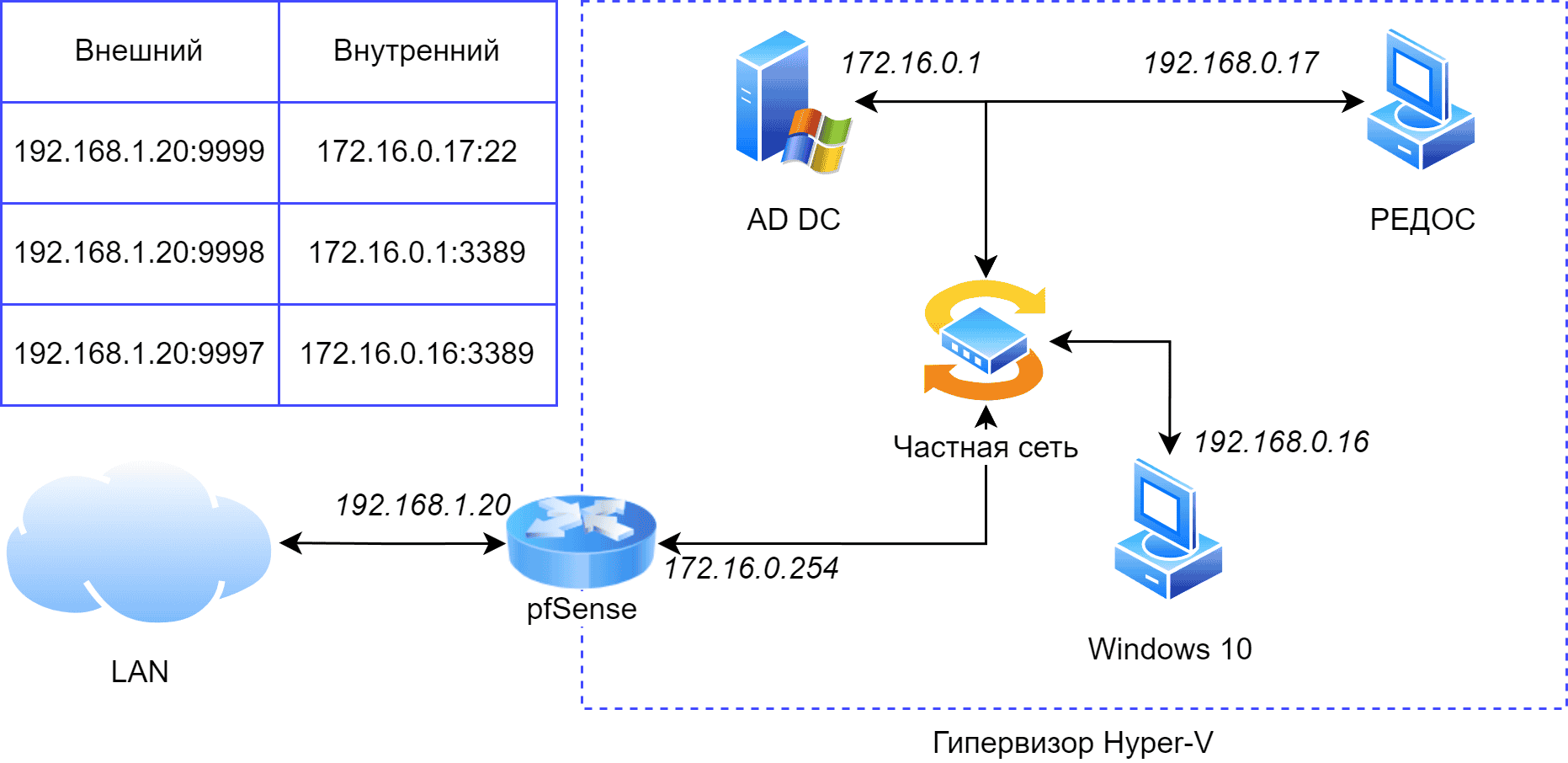

В предыдущих частях мы настроили домен Active Directory для виртуальной организации soft.altuninvv.ru. Создали частную сеть в которой у нас расположен Windows Server и ПК с Windows 10 и РЕДОС Linux. Для удобства администрирования, нам, конечно, хотелось бы получить прямой доступ к устройствам по протоколам RDP И SSH.

Все эти устройства находятся за межсетевым экраном, в отдельной подсети и обычная маршрутизация нам тут не поможет. Поэтому единственный способ это использовать проброс портов (port forwarding).

Сегодня мы рассмотрим проброс портов в pfSense с помощью правки файла конфигурации.

Схема проброса портов

Давайте посмотрим что мы хотим получить:

У нас есть три устройства в частной сети Hyper-V - ПК с РЕДОС Linux, Windows Server и Windows 10.

Нам нужно получить доступ к ПК с РЕДОС Linux по протоколу SSH, а на машины с Windows по RDP.

Настройка NAT в pfSense через правку файла конфигурации /conf/config.xml

Подключимся к серверу pfSense через SSH

putty 192.160.1.20здесь 192.160.1.20 – ip-адрес интерфейса WAN pfSense, смотрящий в локальную сеть.

Если у вас нет доступа к устройству вы можете временно отключить межсетевой экран. Как это сделать мы рассмотрели в статье – Установка маршрутизатора pfSense в Hyper-V.

Также не забудьте включить SSHD, как это сделать так же описано в вышеуказанной статье!

Имя пользователя: admin

Пароль: pfSense

После входа откроется меню:

Hyper-V Virtual Machine - Netgate Device ID: 74dcf6f54e64bfd22510Нажмем 8 и Enter, чтобы перейти в консоль.

Чтобы добавить правило для проброса портов, достаточно внести изменения в файл конфигурации, для этого введем:

vi /conf/config.xmlТеперь просто нажимаем стрелку низ, пока не дойдем до строки:

</nat>Чтобы начать редактирование нажмём Ins

Enter для добавления пустой строки:

Если вы ошиблись или у вас неправильно вставились строки, просто введите:

:q!И нажмите Enter – таким образом вы выйдите из редактора без сохранения!

Скопируем этот текст и с помощью putty вставим в пустую строку:

<rule>У вас должно получиться:

<nat>Для сохранения нажмем Esc и введем:

:wq!И нажмем Enter

Обратите внимание – если временно отключая межсетевой экран командной:

pfctl -dМы так же отключаем NAT, в том числе проброс портов, поэтому не забывайте его включать обратно командой:

pfctl -eПосле внесения правок напрямую в файл конфигурации обязательно перезапускаем устройство:

rebootПосле загрузки pfSense попробуем подключиться к нашему ПК с РЕДОС Linux:

putty 192.168.1.20 9999login as: userМы успешно вошли на ПК, находящийся за межсетевым экраном pfSense!

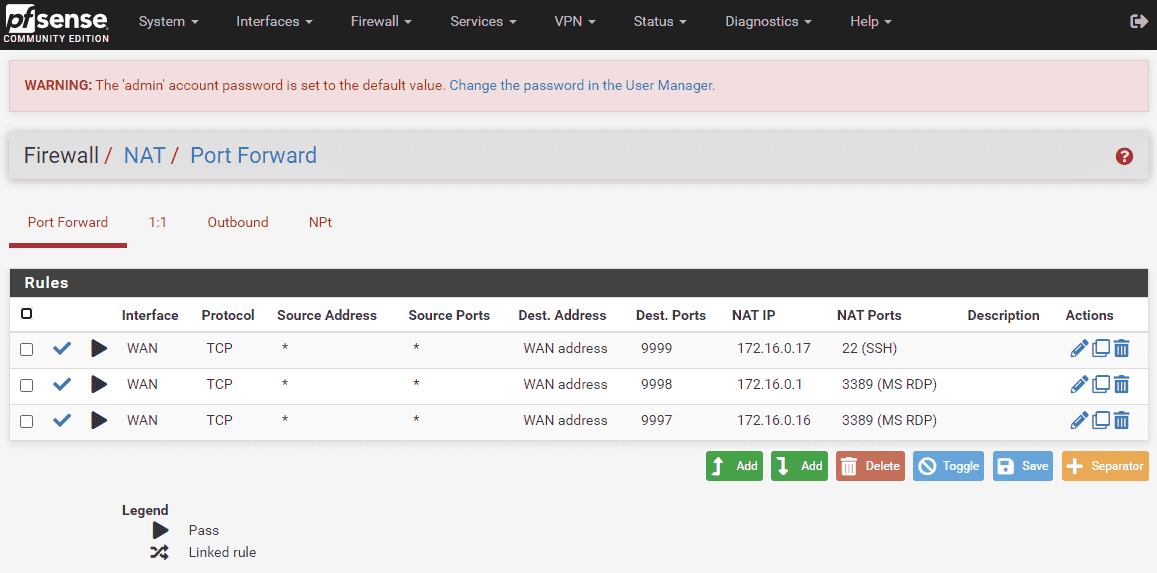

Таким же образом мы можем пробросить порты для доступа к серверу и Windows 10 по RDP:

<rule>Правила добавляем после первого правила.

После внесения правок напрямую в файл конфигурации обязательно перезапускаем устройство:

rebootПосле перезагрузки правила появятся и в веб-интерфейсе:

После перезагрузки вы сможете подключиться к Windows Server и Windows 10 используя адреса:

192.160.1.20:9998192.160.1.20:9997Заключение

Сегодня мы рассмотрели настройку проброса портов (port forwarding) в pfSense на примере РЕДОС Linux находящегося за LAN интерфейсом:

Зашли в консоль pfSense с помощью putty;

Внесли изменения в файл конфигурации pfSense с помощью vi;

Перезагрузили устройство;

Проверили работу проброса портов подключившись к РЕДОС Linux указав ip-адрес pfSense и порт 9999;

Рассмотрели дополнительно конфигурацию для проброса портов до Windows Server и Windows 10.

Добавить комментарий