РҹРҫРҙРҪРёРјР°РөРј GRE-СӮСғРҪРҪРөР»СҢ РјРөР¶РҙСғ ESR-200 Рё Mikrotik CHR

РЎРөРіРҫРҙРҪСҸ РјСӢ СҖР°СҒСҒРјРҫСӮСҖРёРј СҒРҫР·РҙР°РҪРёРө GRE-СӮСғРҪРҪРөР»СҸ РјРөР¶РҙСғ ESR-200 Рё Mikrotik РІ GNS3.

Р’ СҖамРәах СҚСӮРҫР№ СҒСӮР°СӮСҢРё СҸ РҪРө РұСғРҙСғ СҖР°СҒСҒРјР°СӮСҖРёРІР°СӮСҢ, СҮСӮРҫ СӮР°РәРҫРө GRE Рё Р·Р°СҮРөРј РҫРҪ РҪСғР¶РөРҪ.

РўРөРј РәСӮРҫ РҪРө РІ РәСғСҖСҒРө, СҮСӮРҫ СҚСӮРҫ СӮР°РәРҫРө, СҖРөРәРҫРјРөРҪРҙСғСҺ РІРҫСӮ СҚСӮСғ СҒСӮР°СӮСҢСҺ Рё, РІРёРҙРөРҫ СҮСӮРҫ РІРҪСғСӮСҖРё, РІ РҪРёС… РІСҒРө РҫСҮРөРҪСҢ РҝРҫРҙСҖРҫРұРҪРҫ Рё РҙРҫСҒСӮСғРҝРҪРҫ СҖР°СҒСҒРјРҫСӮСҖРөРҪРҫ.

РһРұСҖР°СӮРёСӮРө РІРҪРёРјР°РҪРёРө вҖ“ РІРөСҖСҒРёСҸ ESR-200-FSTEC РҪРө РҝРҫРҙРҙРөСҖживаРөСӮ IPSEC, РҝРҫСҚСӮРҫРјСғ РҙР»СҸ СӮР°РәРёС… СғСҒСӮСҖРҫР№СҒСӮРІ СҸ РҪРө СҖРөРәРҫРјРөРҪРҙСғСҺ РёСҒРҝРҫР»СҢР·РҫРІР°СӮСҢ GRE РІ РҫСӮРәСҖСӢСӮСӢС… СҒРөСӮСҸС…, РҪР°РҝСҖРёРјРөСҖ, РҙР»СҸ СҒРІСҸР·Рё СҒРөСӮРөР№ СҮРөСҖРөР· Internet.

VPN РҝРҫРҙРҙРөСҖживаРөСӮСҒСҸ РІ РЎРөСҖРІРёСҒРҪСӢС… РјР°СҖСҲСҖСғСӮРёР·Р°СӮРҫСҖах ESR.

Р’ РІРөСҖСҒРёСҸС… РЎРөСҖРёСҒРҪСӢС… РәСҖРёРҝСӮРҫРјР°СҖСҲСҖСғСӮРёР·Р°СӮРҫСҖРҫРІ ESR-ST РҫСҒСғСүРөСҒСӮРІР»РөРҪР° РҝРҫРҙРҙРөСҖР¶РәР° алгРҫСҖРёСӮРјРҫРІ СҲРёС„СҖРҫРІР°РҪРёСҸ РҝРҫ Р“РһРЎРў 28147-89, Р“РһРЎРў Р 34.12-2015.

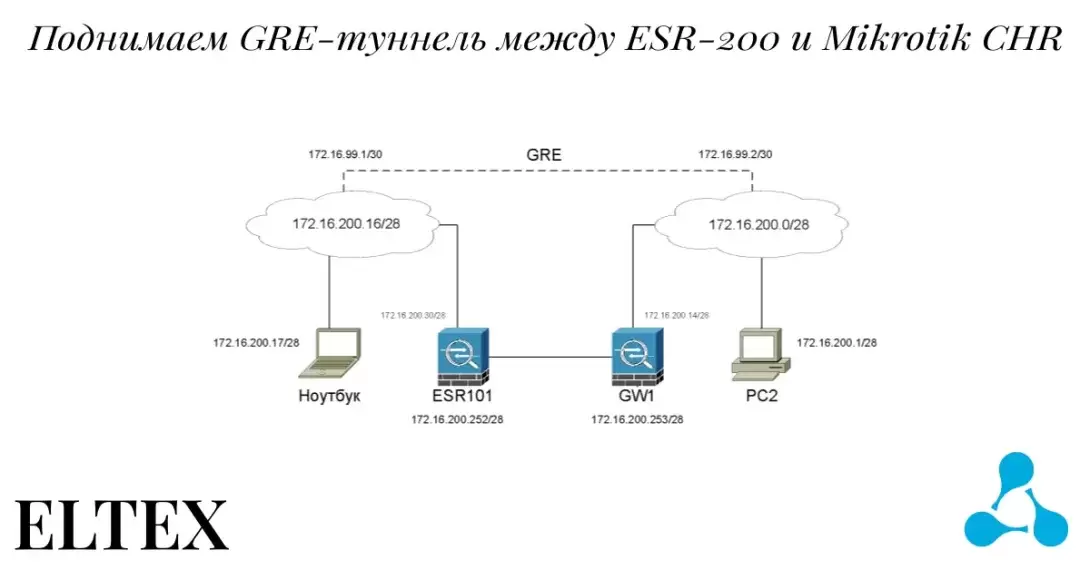

ДлСҸ РҝСҖРёРјРөСҖР° РІРҫР·СҢРјРөРј РҙРІРө РҝРҫРҙСҒРөСӮРё:

172.16.200.0/28 Рё 172.16.200.16/28

РңСӢ С…РҫСӮРёРј СҒРҫРөРҙРёРҪРёСӮСҢ СҚСӮРё РҝРҫРҙСҒРөСӮРё GRE-СӮСғРҪРҪРөР»РөРј, РәР°Рә РҝРҫРәазаРҪРҫ РҪР° СҒС…РөРјРө РІСӢСҲРө.

РҹРҫРҙРәР»СҺСҮРёРј Рә ESR-200 СҮРөСҖРөР· РҝРҫСҖСӮ gi1/0/1 Рә СӮРөСҒСӮРҫРІРҫР№ РӣР’РЎ.

РҹРҫРҙРәР»СҺСҮРёРј РІ РҝРҫСҖСӮ gi1/0/2 РҪРҫСғСӮРұСғРә, РҫРҪ Сғ РҪР°СҒ РұСғРҙРөСӮ РІСӢРҝРҫР»РҪСҸСӮСҢ СҖРҫР»СҢ РөСүРө РҫРҙРҪРҫР№ РҝРҫРҙСҒРөСӮРё, СӮР°Рә РәР°Рә РёРјРөРөСӮ СҒРјСӢСҒР» РҝРҫРҙРҪРёРјР°СӮСҢ GRE СӮРҫР»СҢРәРҫ РјРөР¶РҙСғ РҙРІСғРјСҸ РҝРҫРҙСҒРөСӮСҸРјРё.

РқазРҪР°СҮРёРј РҪРҫСғСӮРұСғРәСғ Р°РҙСҖРөСҒ:

172.16.200.17/28ESR-200 РҪазРҪР°СҮРёРј Р°РҙСҖРөСҒ:

172.16.200.252/28 РҪР° gi1/0/1

172.16.200.30/28 РҪР° gi1/0/2РҹСҖРҫРҝРёСҲРөРј РјР°СҖСҲСҖСғСӮСӢ РҝРҫ СғРјРҫР»СҮР°РҪРёСҺ:

РқР° РҪРҫСғСӮРұСғРәРө СҲР»СҺР·РҫРј РұСғРҙРөСӮ

172.16.200.30/28РқР° PC1 СҲР»СҺР·РҫРј РұСғРҙРөСӮ

172.16.200.14/28ДлСҸ Mikrotik РІ GNS3 РҪазРҪР°СҮРёРј Р°РҙСҖРөСҒ

172.16.100.253/28РқР°СҒСӮСҖРҫРёРј ESR-200:

hostname esr101

clock timezone gmt +11

security zone LAN

description "LAN"

exit

security zone GRE1

description "GRE1"

exit

security zone LAN2

description " LAN2"

exit

object-group service SSH

description "SSH"

port-range 22

exit

object-group service TRACEROUTE

port-range 33434-33529

port-range 15121

exit

object-group network MYLAN

description "MYLAN"

ip prefix 172.16.1.0/24

exit

interface gigabitethernet 1/0/1

description "LAN"

security-zone LAN

ip address 172.16.1.101/24

ip address 172.16.200.252/28

exit

interface gigabitethernet 1/0/2

description "LAN2"

security-zone LAN2

ip address 172.16.200.30/28

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface gigabitethernet 1/0/7

shutdown

exit

interface gigabitethernet 1/0/8

shutdown

exit

security zone-pair LAN self

rule 1

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 2

description "SSH"

action permit

match protocol tcp

match source-address MYLAN

match destination-address any

match source-port any

match destination-port SSH

enable

exit

exit

security zone-pair LAN LAN2

rule 1

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 100

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exit

security zone-pair LAN2 self

rule 1

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

security zone-pair LAN2 LAN

rule 1

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 100

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exit

ip route 0.0.0.0/0 172.16.200.253

ip ssh serverРқР°СҒСӮСҖРҫРёРј Mikrotik РІ GNS3:

/interface ethernet

set [ find default-name=ether1 ] disable-running-check=no

set [ find default-name=ether2 ] disable-running-check=no

/system identity set name=GW1

/ip address

add address=172.16.200.14/28 interface=ether2 network=172.16.200.0

add address=172.16.200.253/28 interface=ether1 network=172.16.200.240

/ip route add dst-address=172.16.200.16/28 gateway=172.16.200.252Р”РҫРұавим РІ GNS3:

- Ethernet switch

- VPCS

Р’ СҖРөР·СғР»СҢСӮР°СӮРө Сғ РҪР°СҒ РҝРҫР»СғСҮРёСӮСҢСҒСҸ СӮР°РәРҫР№ РҝСҖРҫРөРәСӮ GNS3:

РқР°СҒСӮСҖРҫРёРј PC1

ip 172.16.200.1/28 172.16.200.14РЎ ESR-200 РҹСҖРҫРІРөСҖРёРј РҙРҫСҒСӮСғРҝРҪРҫСҒСӮСҢ mikrotik

PING 172.16.200.253 (172.16.200.253) 56(84) bytes of data.

!!!!!

--- 172.16.200.253 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4006ms

rtt min/avg/max/mdev = 2.475/3.128/5.443/1.160 msРҹСҖРҫРІРөСҖРёРј РҙРҫСҒСӮСғРҝРҪРҫСҒСӮСҢ PC1:

ping 172.16.200.1

PING 172.16.200.1 (172.16.200.1) 56(84) bytes of data.

!!!!!

--- 172.16.200.1 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4005ms

rtt min/avg/max/mdev = 2.625/3.450/5.409/0.999 msРҹСҖРҫРІРөСҖРёРј РҙРҫСҒСӮСғРҝРҪРҫСҒСӮСҢ РҪРҫСғСӮРұСғРәР°:

РҹРёРҪРі:

РһРұРјРөРҪ РҝР°РәРөСӮами СҒ 172.16.200.1 РҝРҫ СҒ 32 РұайСӮами РҙР°РҪРҪСӢС…:

РһСӮРІРөСӮ РҫСӮ 172.16.200.1: СҮРёСҒР»Рҫ РұайСӮ=32 РІСҖРөРјСҸ=3РјСҒ TTL=64

РһСӮРІРөСӮ РҫСӮ 172.16.200.1: СҮРёСҒР»Рҫ РұайСӮ=32 РІСҖРөРјСҸ=2РјСҒ TTL=64

РһСӮРІРөСӮ РҫСӮ 172.16.200.1: СҮРёСҒР»Рҫ РұайСӮ=32 РІСҖРөРјСҸ=3РјСҒ TTL=64

РһСӮРІРөСӮ РҫСӮ 172.16.200.1: СҮРёСҒР»Рҫ РұайСӮ=32 РІСҖРөРјСҸ=2РјСҒ TTL=64РўСҖР°СҒСҒРёСҖРҫРІРәР°:

PC1> trace 172.16.200.17

1 172.16.200.14 0.355 ms 0.388 ms 0.419 ms

2 172.16.200.252 2.858 ms 2.607 ms 2.455 ms

3 172.16.200.17 2.426 ms 2.346 ms 2.422 msРҹСҖРҫРІРөСҖРёРј РҙРҫСҒСӮСғРҝРҪРҫСҒСӮСҢ PC1:

РҹРёРҪРі:

РһРұРјРөРҪ РҝР°РәРөСӮами СҒ 172.16.200.1 РҝРҫ СҒ 32 РұайСӮами РҙР°РҪРҪСӢС…:

РһСӮРІРөСӮ РҫСӮ 172.16.200.1: СҮРёСҒР»Рҫ РұайСӮ=32 РІСҖРөРјСҸ<2РјСҒ TTL=64

РһСӮРІРөСӮ РҫСӮ 172.16.200.1: СҮРёСҒР»Рҫ РұайСӮ=32 РІСҖРөРјСҸ<3РјСҒ TTL=64

РһСӮРІРөСӮ РҫСӮ 172.16.200.1: СҮРёСҒР»Рҫ РұайСӮ=32 РІСҖРөРјСҸ<3РјСҒ TTL=64

РһСӮРІРөСӮ РҫСӮ 172.16.200.1: СҮРёСҒР»Рҫ РұайСӮ=32 РІСҖРөРјСҸ<3РјСҒ TTL=64РўСҖР°СҒСҒРёСҖРҫРІРәР°:

1 <1 РјСҒ <1 РјСҒ <1 РјСҒ 172.16.200.30

2 4 РјСҒ 4 РјСҒ 4 РјСҒ 172.16.200.253

3 5 РјСҒ 6 РјСҒ 6 РјСҒ 172.16.200.1РЎРІСҸР·СҢ РөСҒСӮСҢ.

РқР°СҒСӮСҖРҫРёРј GRE СӮСғРҪРҪРөР»СҢ:

РқР° ESR-200 РҝСҖРҫРҝРёСҲРөРј:

security zone GRE1

description GRE1

exit

tunnel gre 1

security-zone GRE1

local address 172.16.200.252

remote address 172.16.200.253

ip address 172.16.99.1/30

enable

exit

security zone-pair GRE1 LAN2

rule 1

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 100

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exit

security zone-pair LAN2 GRE1

rule 1

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 100

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exit

do com

do conРқР° mikrotik РҝСҖРҫРҝРёСҲРөРј:

interface gre add name=gre1 remote-address=172.16.200.252 local-address=172.16.200.253

/ip address add address=172.16.99.2/30 interface=gre1РһРҙРҪРёРј РёР· важРҪСӢС… РҝСғРҪРәСӮРҫРІ РҪР°СҒСӮСҖРҫР№РәРё GRE СҸРІР»СҸРөСӮСҒСҸ РјР°СҖСҲСҖСғСӮРёР·Р°СҶРёСҸ. Рқам РҪРөРҫРұС…РҫРҙРёРјРҫ завРөСҖРҪСғСӮСҢ РҪСғР¶РҪСӢРө РҝРҫРҙСҒРөСӮРё РІ GRE СӮСғРҪРҪРөР»СҢ.

РқР° ESR-200 РҝСҖРҫРІРөСҖРёРј СӮСҖР°СҒСҒРёСҖРҫРІРәСғ РҙРҫ 172.16.200.1

esr:esr101# traceroute 172.16.200.1

traceroute to 172.16.200.1 (172.16.200.1), 30 hops max, 60 byte packets

1 172.16.200.253 (172.16.200.253) 3.153 ms 3.118 ms 3.139 ms

2 172.16.200.1 (172.16.200.1) 4.286 ms 4.355 ms 4.329 msР”РҫРұавим РјР°СҖСҲСҖСғСӮ:

ip route 172.16.200.0/28 172.16.99.2

do com

do conРҹРҫРІРөСҖРёРј СӮСҖР°СҒСҒРёСҖРҫРІРәСғ РөСүРө СҖаз:

esr:esr101(config)# do traceroute 172.16.200.1

traceroute to 172.16.200.1 (172.16.200.1), 30 hops max, 60 byte packets

1 * * *

2 * * *

3 * * *

4 * * *

5 * * *

6 * 172.16.200.1 (172.16.200.1) 11.661 ms 11.743 msР’СҖРҫРҙРө СғСҒРҝРөСҲРҪРҫ, РҝРҫРҝСҖРҫРұСғРөРј РөСүРө СҖаз:

esr:esr101(config)# do traceroute 172.16.200.1

traceroute to 172.16.200.1 (172.16.200.1), 30 hops max, 60 byte packets

1 172.16.99.2 (172.16.99.2) 3.076 ms 3.235 ms 3.354 ms

2 172.16.200.1 (172.16.200.1) 6.796 ms 7.149 ms 7.752 msР Р°РұРҫСӮР°РөСӮ, СӮРөРҝРөСҖСҢ СӮСҖафиРә РҪР° СҚСӮСғ РҝРҫРҙСҒРөСӮСҢ РұСғРҙРөСӮ завРҫСҖР°СҮРёРІР°СӮСҢСҒСҸ РІ GRE СӮСғРҪРҪРөР»СҢ.

РқР°СҒСӮСҖРҫРёРј РјРёРәСҖРҫСӮРёРә:

/ip route> print

Flags: X - disabled, A - active, D - dynamic,

C - connect, S - static, r - rip, b - bgp, o - ospf, m - mme,

B - blackhole, U - unreachable, P - prohibit

# DST-ADDRESS PREF-SRC GATEWAY DISTANCE

0 ADC 172.16.99.0/30 172.16.99.2 gre1 0

1 ADC 172.16.200.0/28 172.16.200.14 ether2 0

2 A S 172.16.200.16/28 172.16.200.252 1

3 ADC 172.16.200.240/28 172.16.200.253 ether1 0РқайРҙРөРј 172.16.200.16/28 Рё СғРҙалим СҒСӮР°СҖСӢР№ РјР°СҖСҲСҖСғСӮ:

/ip route remove 2Р”РҫРұавим РјР°СҖСҲСҖСғСӮ СҮРөСҖРөР· GRE-СӮСғРҪРҪРөР»СҢ:

/ip route add dst-address=172.16.200.16/28 gateway=172.16.99.1РҹСҖРҫРІРөСҖРёРј СҒ PC1

1 172.16.200.14 0.273 ms 0.273 ms 0.204 ms

2 172.16.99.1 2.872 ms 2.470 ms 2.357 ms

3 172.16.200.17 2.936 ms 2.536 ms 2.636 msРқР° РҪРҫСғСӮРұСғРәРө СӮСҖафиРә СӮРҫР¶Рө завРҫСҖР°СҮРёРІР°РөСӮСҒСҸ РІ GRE-СӮСғРҪРҪРөР»СҢ.

РҹСҖРҫРІРөСҖРёРј СҒСӮР°СӮСғСҒ СӮСғРҪРҪРөР»СҸ РҪР° ESR-200

show tunnels status gre 1

Tunnel 'gre 1' status information:

Description: --

Administrative state: Up

Operational state: Up

Supports broadcast: No

Supports multicast: No

MTU: 1500РҹСҖРҫРІРөСҖРёРј РҪР° РјРёРәСҖРҫСӮРёРәРө

/interface gre print

Flags: X - disabled, R - running

0 R name="gre1" mtu=auto actual-mtu=1476 local-address=172.16.200.253

remote-address=172.16.200.252 keepalive=10s,10 dscp=inherit

clamp-tcp-mss=yes dont-fragment=no allow-fast-path=yesРўСғРҪРҪРөР»СҢ РҝРҫРҙРҪСҸСӮ Рё СҖР°РұРҫСӮР°РөСӮ!

Р—Р°РәР»СҺСҮРөРҪРёРө

РЎРөРіРҫРҙРҪСҸ РјСӢ СҖР°СҒСҒРјРҫСӮСҖРөли РҪР°СҒСӮСҖРҫР№РәСғ GRE-СӮСғРҪРҪРөР»СҸ РјРөР¶РҙСғ ESR-200 Рё Mikrotik, Р·Р°РҝСғСүРөРҪРҪСӢРј РІ GNS3.

РқР°СҒСӮСҖРҫили СҒРөСӮСҢ РҪР° ESR-200 Рё РҪР° Mikrotik, Рё РҝСҖРҫРІРөСҖили СҒРІСҸР·СҢ РјРөР¶РҙСғ РҙРІСғРјСҸ СҒРөСӮСҸРјРё.

РҹРҫРҙРҪСҸли GRE-СӮСғРҪРҪРөР»СҢ РјРөР¶РҙСғ РҙРІСғРјСҸ СҒРөСӮСҸРјРё Рё РҝСҖРҫРІРөСҖили, СҮСӮРҫ СӮСҖафиРә РҙРөР№СҒСӮРІРёСӮРөР»СҢРҪРҫ завРҫСҖР°СҮРёРІР°РөСӮСҒСҸ РІ СӮСғРҪРҪРөР»СҢ.

Р”РҫРұавиСӮСҢ РәРҫРјРјРөРҪСӮР°СҖРёР№