WIFI и VLAN. Первоначальная настройка Eltex ESR-200-FSTEC - типовая конфигурация. Часть 3.

В предыдущей статье – мы рассмотрели настройку ESR-200 для предоставления доступа к сети Интернет и через ЛВС, и через WIFI-роутер. Был рассмотрен идеальный вариант, когда до роутера дотянут прямой кабель и он подключен непосредственно в порт ESR-200.

К сожалению, это не всегда возможно физически. Сегодня мы как раз рассмотрим сценарий, при котором мы вынуждены включать WIFI-роутер в обычный, неуправляемый коммутатор, к которому подключены ПК нашей ЛВС.

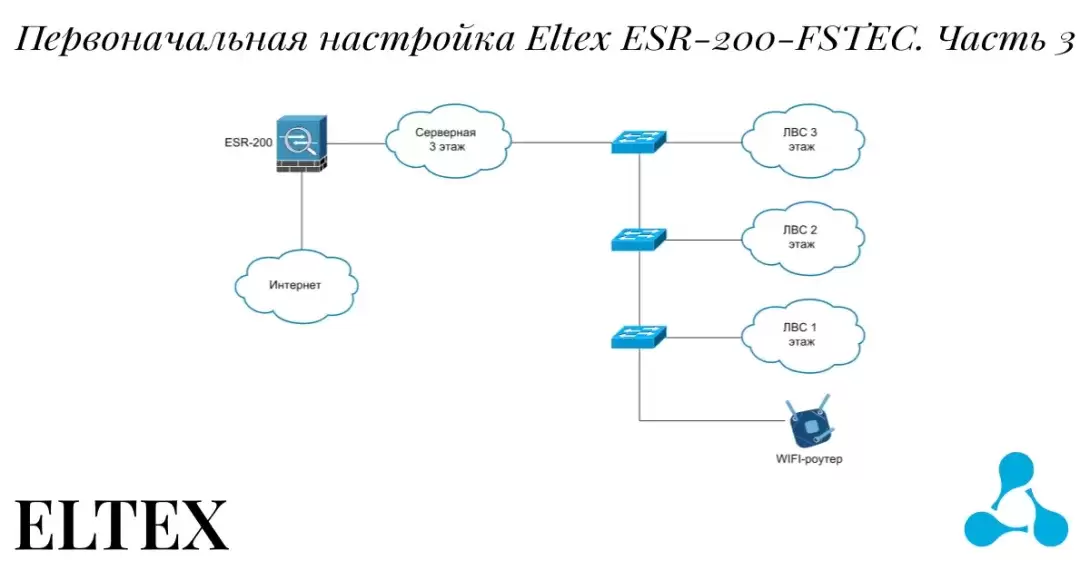

Допустим, у нас есть такая схема сети:

Ремонт был сделан давно, сама сеть тоже, все кабели протянуты, и руководство не хочет давать денег, чтобы что-то переделывать. И тут прибегает начальник и говорит, что нужно быстро, вчера, поставить на первом этаже WIFI-роутер, для посетителей или просто сотрудников, не важно.

Мы не будем тут рассматривать изменения в законодательстве РФ, по которым теперь для бесплатного WIFI обязательно проходить авторизацию через Госуслуги, и соответственно, придется закупать и специальное ПО и точки доступа с его поддержкой.

В этой статье мы рассмотрим ситуацию, когда на первом этаже нужно подключить WIFI-роутер, а подключить его можно, только в имеющийся коммутатор и, как водится, руководство не волнует, что это не безопасно и никто не хочет менять его на на L2 или L3.

Создадим новый проект GNS3, чтобы отразить текущую схему

Добавим четыре Ethernet switch, три VPCS и один Cloud.

Соединим их и переименуем таким образом:

Настроим PC1

ip 172.16.200.1/24 172.16.200.254

ip dns 8.8.8.8

saveНастроим ESR-200 таким образом:

hostname esr101

security zone LAN

description "LAN"

exit

security zone INET

description "INET"

exit

interface gigabitethernet 1/0/1

description "LAN"

security-zone LAN

ip address 172.16.200.254/24

exit

interface gigabitethernet 1/0/2

description "INET"

security-zone INET

ip address 192.168.1.212/24

exit

interface gigabitethernet 1/0/3

shutdown

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface gigabitethernet 1/0/7

shutdown

exit

interface gigabitethernet 1/0/8

shutdown

exit

ip route 0.0.0.0/0 192.168.1.254

ip ssh server

do com

do conПроверим доступность с ESR-200

PING 172.16.200.1 (172.16.200.1) 56(84) bytes of data.

!!!!!

--- 172.16.200.1 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4005ms

rtt min/avg/max/mdev = 2.385/3.067/5.670/1.301 msСвязь есть

Настроим интернет:

object-group network LAN

description "LAN"

ip prefix 172.16.200.0/24

exit

security zone-pair LAN self

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

nat source

ruleset INET

to interface gigabitethernet 1/0/2

rule 10

description "Доступ в интернет LAN"

match source-address LAN

action source-nat interface

enable

exit

exit

exit

security zone-pair LAN INET

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

object-group service TRACEROUTE

port-range 33434-33529

exit

security zone-pair LAN INET

rule 101

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exit

object-group service HTTP

description "SSH"

port-range 80

port-range 443

exit

object-group service MAIL

description "SSH"

port-range 25

port-range 465

port-range 110

port-range 995

port-range 143

port-range 993

exit

object-group service DNS

description "DNS"

port-range 53

exit

security zone-pair LAN INET

rule 1

description "HTTP"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port HTTP

enable

exit

rule 2

description "MAIL"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port MAIL

enable

exit

rule 2

description "DNS"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port DNS

enable

exit

exit

do com

do conПроверим связь с PC1

Проверим связь

PC1> ping ya.ru

ya.ru resolved to 87.250.250.242

84 bytes from 87.250.250.242 icmp_seq=1 ttl=51 time=137.044 ms

84 bytes from 87.250.250.242 icmp_seq=2 ttl=51 time=137.633 ms

84 bytes from 87.250.250.242 icmp_seq=3 ttl=51 time=136.617 msВ качестве WIFI-роутера у нас будет выступать Mikrotik CHR, так как GNS3, пока что, не поддерживает эмуляцию WIFI.

Добавим Mikrotik CHR и VPCS в наш проект и соединим, как показано на рисунке:

Настроим Mikrotik:

/interface ethernet

set [ find default-name=ether1 ] disable-running-check=no

set [ find default-name=ether2 ] disable-running-check=no

/interface wireless security-profiles

set [ find default=yes ] supplicant-identity=MikroTik

/ip address

add address=172.16.200.10/24 interface=ether1 network=172.16.200.0

add address=172.16.10.254/24 interface=ether2 network=172.16.10.0

/ip firewall nat

add action=masquerade chain=srcnat

/ip route

add distance=1 gateway=172.16.200.254Не забудьте отключить DHCP-клиент на порту eth1 у Mikrotik.

Настроим PC5

ip 172.16.10.1/24 172.16.10.254

ip dns 8.8.8.8Проверим наличие связи:

PC5> ping ya.ru

ya.ru resolved to 87.250.250.242

84 bytes from 87.250.250.242 icmp_seq=1 ttl=50 time=137.421 ms

84 bytes from 87.250.250.242 icmp_seq=2 ttl=50 time=138.946 ms

84 bytes from 87.250.250.242 icmp_seq=3 ttl=50 time=137.161 ms

84 bytes from 87.250.250.242 icmp_seq=4 ttl=50 time=137.094 msСвязь есть.

Итак, у нас есть макет, который работает в рамках обычной одно ранговой сети.

Настроим VLAN 2 на Mikrotik

/interface vlan add interface=ether1 name=vlan2 vlan-id=2

/ip address rem 0

/ip address rem 0

/ip address rem 0

/ip address add address=172.16.99.2/24 interface=vlan2 network=172.16.99.0

/ip address add address=172.16.10.254/24 interface=ether2 network=172.16.10.0Настроим VLAN на ESR-200

vlan 2

exit

interface gigabitethernet 1/0/1

description "TRUNK"

no security-zone

no ip address 172.16.200.254/24

switchport

switchport mode trunk

switchport trunk allowed vlan add 2

exitДобавим бридж для ЛВС

bridge 1

description "LAN"

vlan 1

security-zone LAN

ip address 172.16.200.254/24

enable

exit

do com

do conДобавим бридж для WIFI

security zone WIFI

description "WIFI"

exit

bridge 2

description "WIFI"

vlan 2

security-zone WIFI

ip address 172.16.99.254/24

enable

exitДобавим правила для WIFI

security zone-pair WIFI INET

rule 1

description "HTTP"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port HTTP

enable

exit

rule 2

description "MAIL"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port MAIL

enable

exit

rule 2

description "DNS"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port DNS

enable

exit

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

do com

do conДля тестирования разрешим пинги из сети WIFI

security zone-pair WIFI self

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

do com

do conПроверим с mikrotik доступность ESR-200 через VLAN 2

[admin@MikroTik] > ping 172.16.99.254

SEQ HOST SIZE TTL TIME STATUS

0 172.16.99.254 56 64 6ms

1 172.16.99.254 56 64 3ms

2 172.16.99.254 56 64 2ms

3 172.16.99.254 56 64 3ms

4 172.16.99.254 56 64 2ms

sent=5 received=5 packet-loss=0% min-rtt=2ms avg-rtt=3ms max-rtt=6msСвязь есть.

Изменим маршрут по умолчанию на mikrotik:

/ip route rem 0

/ip route add distance=1 gateway=172.16.99.254Проверяем интернет на PC5

PC5> ping ya.ru

Cannot resolve ya.ruСтранно, связи нет.

Проверим доступность ESR-200

PC5> ping 172.16.99.254

84 bytes from 172.16.99.254 icmp_seq=1 ttl=63 time=4.051 ms

84 bytes from 172.16.99.254 icmp_seq=2 ttl=63 time=3.192 ms

84 bytes from 172.16.99.254 icmp_seq=3 ttl=63 time=3.172 msСвязь есть.

Попробуем трассировку:

PC5> trace 8.8.8.8

trace to 8.8.8.8, 8 hops max, press Ctrl+C to stop

1 172.16.10.254 0.325 ms 0.285 ms 0.269 ms

2 172.16.99.254 4.158 ms 3.012 ms 2.907 ms

3 * * *

4 * * *

5 * * *

6 * * *

7 * * *Связь есть, но ESR-200 не пускает нас в интернет. А всё дело в том, у нас есть правило NAT:

nat source

ruleset INET

to interface gigabitethernet 1/0/2

rule 10

description "Доступ в интернет LAN"

match source-address LAN

action source-nat interface

enable

exit

exit

exitВ правиле 10 у нас разрешена только сеть LAN. Добавим еще одно правило, для WIFI:

object-group network WIFI

description " WIFI "

ip prefix 172.16.99.0/24

exit

nat source

ruleset INET

to interface gigabitethernet 1/0/2

rule 11

description "Доступ в интернет WIFI"

match source-address WIFI

action source-nat interface

enable

exit

exit

exit

do com

do conОбратите внимание - NAT поднимается не сразу, если пинга сразу нет, просто подождите.

Проверяем интернет с PC5

PC5> ping ya.ru

ya.ru resolved to 87.250.250.242

84 bytes from 87.250.250.242 icmp_seq=1 ttl=50 time=132.394 ms

84 bytes from 87.250.250.242 icmp_seq=2 ttl=50 time=131.838 ms

84 bytes from 87.250.250.242 icmp_seq=3 ttl=50 time=132.226 msПроверим трассировку:

PC5> trace 8.8.8.8

trace to 8.8.8.8, 8 hops max, press Ctrl+C to stop

1 172.16.10.254 1.097 ms 0.337 ms 0.466 ms

2 172.16.99.254 4.291 ms 3.250 ms 3.059 ms

3 172.16.1.254 5.021 ms 4.150 ms 4.259 ms

4 * * *

5 * * *Трассировка останавливается на главном маршрутизаторе, но это нормально, в моем случае.

Мы видим, что пакеты идут через бридж VLAN 2.

Есть еще один способ проверить идут пакеты через VLAN2 или нет.

Для этого можно запустить Wireshark напрямую из GNS3.

Выделите линк между Серверная и LAN3 и щелкните правой кнопкой мыши, выберите Start capture.

В открывшемся окне нажмите «ОК»

Откроется Wireshark, я добавил столбец VLAN, для наглядности.

Давайте теперь прошпигуем с PC5 сервер ya.ru

Теперь пропингуем PC5 с ESR-200

Таким образом, видно, что связь идет через VLAN 2.

Попробуем пропинговать PC1 c PC5

PC5> ping 172.16.200.1

172.16.200.1 icmp_seq=1 timeout

172.16.200.1 icmp_seq=2 timeout

172.16.200.1 icmp_seq=3 timeout

172.16.200.1 icmp_seq=4 timeoutСвязи нет, что нам и нужно!

Таким образом, в рамках одной сети у нас работают и обычные пользователи, и пользователи сети WIFI, при этом никак не пересекаясь!

Заключение

Сегодня мы рассмотрели настройку VLAN на ESR-200 для организации доступа пользователей ЛВС и WIFI в рамках одной сети, по одному кабелю.

Создали макет сети в GNS3.

Настроили сеть в ESR-200 и в GNS3.

Добавили бриджи для VLAN 2 в ESR-200 и настроили VLAN 2 на mikrotik.

Проверили доступ к интернету через VLAN с помощью Wireshark.

Добавить комментарий