–Ґ–Є–њ–Њ–≤–∞—П –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є—П. –Я–µ—А–≤–Њ–љ–∞—З–∞–ї—М–љ–∞—П –љ–∞—Б—В—А–Њ–є–Ї–∞ Eltex ESR-200-FSTEC. –І–∞—Б—В—М 1.

–Т –Њ—В–ї–Є—З–Є–Є –Њ—В –Њ–±—Л—З–љ–Њ–є –≤–µ—А—Б–Є–Є ESR-200 –≤–µ—А—Б–Є—П FSTEC –љ–µ –Є–Љ–µ–µ—В –≤—Б—В—А–Њ–µ–љ–љ–Њ–≥–Њ —Б–µ—А–≤–µ—А–∞ BRAS (Broadband Remote Access Server), –њ–Њ—Н—В–Њ–Љ—Г –Љ–∞–Ї—Б–Є–Љ—Г–Љ, —З—В–Њ –≤—Л –Љ–Њ–ґ–µ—В–µ —Б–і–µ–ї–∞—В—М, —Н—В–Њ –Ј–∞–њ—А–µ—В–Є—В—М –Њ–њ—А–µ–і–µ–ї–µ–љ–љ—Л–Љ ip-–∞–і—А–µ—Б–∞–Љ –≤—Л—Е–Њ–і–Є—В—М –≤ –Є–љ—В–µ—А–љ–µ—В, –≤–µ—Б—М –Њ—Б—В–∞–ї—М–љ–Њ–є —Д—Г–љ–Ї—Ж–Є–Њ–љ–∞–ї, –љ–∞–њ—А–Є–Љ–µ—А, –±–µ–ї—Л–µ/—З–µ—А–љ—Л–µ —Б–њ–Є—Б–Ї–Є —Б–∞–є—В–Њ–≤, —Д–Є–ї—М—В—А–∞—Ж–Є—П –њ–Њ URL –Є —В–∞–Ї –і–∞–ї–µ–µ, –і–ї—П –≤–∞—Б –±—Г–і–µ—В –љ–µ–і–Њ—Б—В—Г–њ–µ–љ.

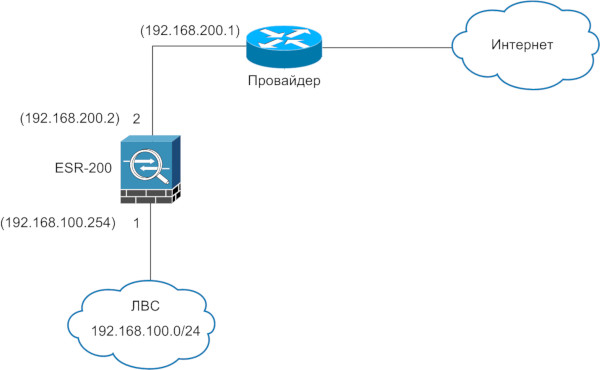

–°–µ–≥–Њ–і–љ—П –Љ—Л –љ–∞—Б—В—А–Њ–Є–Љ –Љ–∞—А—И—А—Г—В–Є–Ј–∞—В–Њ—А ESR-200-FSTEC –≤ –Ї–∞—З–µ—Б—В–≤–µ —И–ї—О–Ј–∞ –і–ї—П –і–Њ—Б—В—Г–њ–∞ –Ї —Б–µ—В–Є –Є–љ—В–µ—А–љ–µ—В. –Ґ–µ–Љ –љ–µ –Љ–µ–љ–µ–µ, –≤—Б—С —Б–Ї–∞–Ј–∞–љ–љ–Њ–µ, –њ—А–Є–Љ–µ–љ–Є–Љ–Њ –Є –Ї ESR-200.

–Ю–њ–Є—Б–∞–љ–љ–Њ–µ –≤ —Н—В–Њ–є —Б—В–∞—В—М–µ –њ–Њ–і—А–∞–Ј—Г–Љ–µ–≤–∞–µ—В, —З—В–Њ ESR-200 —Б–±—А–Њ—И–µ–љ –і–Њ –Ј–∞–≤–Њ–і—Б–Ї–Є—Е –љ–∞—Б—В—А–Њ–µ–Ї.

–Я–Њ–і–Ї–ї—О—З–Є–Љ—Б—П –Ї ESR-200 —З–µ—А–µ–Ј –Ї–Њ–љ—Б–Њ–ї—М –љ–∞—Б—В—А–Њ–Є–Љ —Б–µ—В—М, –Ї–∞–Ї —Н—В–Њ —Б–і–µ–ї–∞—В—М –Љ—Л —А–∞—Б—Б–Љ–∞—В—А–Є–≤–∞–ї–Є –≤ –њ—А–µ–і—Л–і—Г—Й–µ–є —Б—В–∞—В—М–µ.

–°—Е–µ–Љ–∞ –њ–Њ–і–Ї–ї—О—З–µ–љ–Є—П —Г –љ–∞—Б –±—Г–і–µ—В —Б–ї–µ–і—Г—О—Й–∞—П:

–Т –њ–Њ—А—В 1 –Љ—Л –њ–Њ–і–Ї–ї—О—З–Є–Љ –Ї–∞–±–µ–ї—М –Ї –љ–∞—И–µ–є –Ы–Т–° –≤ –њ–Њ—А—В 2 –Ї–∞–±–µ–ї—М –Ї –њ—А–Њ–≤–∞–є–і–µ—А—Г.

–Э–∞—Б—В—А–Њ–Є–Љ —Б–µ—В—М –љ–∞ –Љ–∞—А—И—А—Г—В–Є–Ј–∞—В–Њ—А–µ

hostname gw1

security zone LAN

description "LAN"

exit

security zone INET

description "Internet"

exit

interface gigabitethernet 1/0/1

description "LAN"

security-zone LAN

ip address 172.16.100.254/24

no shut

exit

interface gigabitethernet 1/0/2

description " INET"

security-zone INET

ip address 172.16.200.2/28

no shut

exit–£—Б—В–∞–љ–Њ–≤–Є–Љ –њ–∞—А–Њ–ї—М –∞–і–Љ–Є–љ–∞

username admin

password encrypted $6$Yhs5oqf7nQgN/AJK$xuKxyK6esVeMSqRUJ/0VVDSxU.1SwNu9O1uWFEAIt42p1TM1mtjmRD2slJVz7meoqeE1ZxzVz4M3bLYf760aB0

exit–Т –і–∞–љ–љ–Њ–Љ —Б–ї—Г—З–∞–µ –њ–∞—А–Њ–ї—М - password

–Т–Ї–ї—О—З–Є–Љ SHH

ip ssh server–†–∞–Ј—А–µ—И–Є–Љ –і–Њ—Б—В—Г–њ –њ–Њ SSH –∞–і–Љ–Є–љ—Г:

object-group service SSH

description "SSH"

port-range 22

exit

object-group network LAN

description "LAN"

ip prefix 172.16.100.0/24

exit

object-group network ADMINPC

description "LAN"

ip prefix 172.16.100.2/24

exit

security zone-pair LAN self

rule 1

description "SSH"

action permit

match protocol tcp

match source-address ADMINPC

match destination-address any

match source-port any

match destination-port SSH

enable

exit

exit–†–∞–Ј—А–µ—И–Є–Љ –њ–Є–љ–≥–Њ–≤–∞—В—М –Љ–∞—А—И—А—Г—В–Є–Ј–∞—В–Њ—А –Є–Ј –Ы–Т–°:

security zone-pair LAN self

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit–Т–Ї–ї—О—З–Є–Љ —Б–Є–љ—Е—А–Њ–љ–Є–Ј–∞—Ж–Є—О –≤—А–µ–Љ–µ–љ–Є –њ–Њ NTP

ntp enable

ntp logging

ntp server 88.147.254.227

exit

ntp server 88.147.254.230

exit–°–Њ—Е—А–∞–љ–Є–Љ –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є—О

do com

do con–Э–∞—Б—В—А–Њ–Є–Љ –љ–∞ –љ–Њ—Г—В–±—Г–Ї–µ ip-–∞–і—А–µ—Б 172.16.100.2/24 –Є —И–ї—О–Ј –њ–Њ —Г–Љ–Њ–ї—З–∞–љ–Є—О 172.16.100.254

–Т –Ї–∞—З–µ—Б—В–≤–µ –њ—А–Њ–≤–∞–є–і–µ—А–∞ –≤ –і–∞–љ–љ–Њ–Љ –Љ–∞—В–µ—А–Є–∞–ї–µ –±—Г–і–µ—В –≤—Л—Б—В—Г–њ–∞—В—М Mikrotik –≤ GNS3 —Б–Њ —Б–ї–µ–і—Г—О—Й–µ–є –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є–µ–є:

/interface ethernet

add address=172.16.200.1/28 interface=ether1

add address=192.168.0.22/24 interface=ether2

/ip firewall nat

add action=masquerade chain=srcnat out-interface=ether2

/ip route

add distance=1 gateway=192.168.0.254–° –љ–Њ—Г—В–±—Г–Ї–∞ –њ—А–Њ–≤–µ—А–Є–Љ –і–Њ—Б—В—Г–њ–љ–Њ—Б—В—М —И–ї—О–Ј–∞:

ping 172.16.100.254

PING 172.16.100.254 (172.16.100.254) 56(84) bytes of data.

64 bytes from 172.16.100.254: icmp_seq=1 ttl=64 time=0.206 ms

64 bytes from 172.16.100.254: icmp_seq=2 ttl=64 time=0.201 ms

64 bytes from 172.16.100.254: icmp_seq=3 ttl=64 time=0.198 ms

64 bytes from 172.16.100.254: icmp_seq=4 ttl=64 time=0.242 ms

^C

--- 172.16.100.254 ping statistics ---

4 packets transmitted, 4 received, 0% packet loss, time 3025ms

rtt min/avg/max/mdev = 0.198/0.211/0.242/0.025 ms–Я—А–Њ–≤–µ—А–Є–Љ –і–Њ—Б—В—Г–њ–љ–Њ—Б—В—М –њ–Њ SSH:

$ ssh 172.16.100.254

The authenticity of host '172.16.100.254 (172.16.100.254)' can't be established.

ECDSA key fingerprint is SHA256:XXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXXX.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '172.16.100.254' (ECDSA) to the list of known hosts.

Password:

********************************************

* Welcome to ESR-200 *

********************************************

Welcome to ESR-200 on Thu Jan 9 14:34:54 GMT 2020

esr:gw1#–Ф–Њ—Б—В—Г–њ –µ—Б—В—М.

–Я—А–Њ–≤–µ—А–Є–Љ –і–Њ—Б—В—Г–њ –Ї —Б–µ—В–Є –Ш–љ—В–µ—А–љ–µ—В:

ping 8.8.8.8

connect: Network is unreachable–Т—Б—С –≤–µ—А–љ–Њ, –Љ—Л –ґ–µ –љ–µ —Г–Ї–∞–Ј–∞–ї–Є —И–ї—О–Ј –њ–Њ —Г–Љ–Њ–ї—З–∞–љ–Є—О, –њ—А–Њ–њ–Є—И–µ–Љ –µ–≥–Њ:

ip route 0.0.0.0/0 172.16.200.1–°–љ–Њ–≤–∞ –њ–Є–љ–≥—Г–µ–Љ вАУ –њ–Є–љ–≥–∞ –љ–µ—В.

–Я–Њ–њ—А–Њ–±—Г–µ–Љ —В—А–∞—Б—Б–Є—А–Њ–≤–Ї—Г:

traceroute to 8.8.8.8 (8.8.8.8), 30 hops max, 60 byte packets

1 172.16.100.254 (172.16.100.254) 0.205 ms 0.452 ms 0.180 ms

2 * * *

3 * * *

4 * * *–Т—Б—С –њ—А–∞–≤–Є–ї—М–љ–Њ, –њ—А–Њ–≤–∞–є–і–µ—А –љ–µ –Ј–љ–∞–µ—В –≥–і–µ –љ–∞—Е–Њ–і–Є—В—М—Б—П –љ–∞—И–∞ —Б–µ—В—М. –Э–∞–Љ –љ—Г–ґ–љ–Њ –љ–∞—Б—В—А–Њ–Є—В—М SRC-NAT –љ–∞ ESR-200.

–Ф–µ–ї–∞–µ—В—Б—П —Н—В–Њ –Њ—З–µ–љ—М –њ—А–Њ—Б—В–Њ:

nat source

ruleset INET

to interface gigabitethernet 1/0/2

rule 10

description "–Ф–Њ—Б—В—Г–њ –≤ –Є–љ—В–µ—А–љ–µ—В LAN"

match source-address LAN

action source-nat interface

enable

exit

exit–†–∞–Ј—А–µ—И–Є–Љ –њ–Є–љ–≥ –Љ–µ–ґ–і—Г –Ј–Њ–љ–∞–Љ–Є

security zone-pair LAN INET

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit–°–Њ—Е—А–∞–љ—П–µ–Љ –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є—О

do com

do con –Я—А–Њ–≤–µ—А—П–µ–Љ —Б –љ–Њ—Г—В–±—Г–Ї–∞:

ping 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=106 time=149 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=106 time=149 ms

64 bytes from 8.8.8.8: icmp_seq=3 ttl=106 time=148 ms

64 bytes from 8.8.8.8: icmp_seq=4 ttl=106 time=148 ms

^C

--- 8.8.8.8 ping statistics ---

5 packets transmitted, 5 received, 0% packet loss, time 4006ms

rtt min/avg/max/mdev = 148.007/148.775/149.210/0.655 ms–†–∞–±–Њ—В–∞–µ—В.

–Э–Њ —В—А–∞—Б—Б–Є—А–Њ–≤–Ї–∞ –љ–µ —А–∞–±–Њ—В–∞–µ—В:

traceroute 8.8.8.8

traceroute to 8.8.8.8 (8.8.8.8), 30 hops max, 60 byte packets

1 172.16.100.254 (172.16.100.254) 0.198 ms 0.128 ms 0.395 ms

2 * * *

3 * * *

4 * * *

5 * * *–Ф–Њ–±–∞–≤–Є–Љ –њ—А–∞–≤–Є–ї–Њ –і–ї—П –Љ–µ–ґ—Б–µ—В–µ–≤–Њ–≥–Њ —Н–Ї—А–∞–љ–∞

object-group service TRACEROUTE

port-range 33434-33529

exit

security zone-pair LAN INET

rule 101

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exit–°–Њ—Е—А–∞–љ—П–µ–Љ –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є—О

do com

do con –°–љ–Њ–≤–∞ –њ—А–Њ–≤–µ—А—П–µ–Љ —В—А–∞—Б—Б–Є—А–Њ–≤–Ї—Г:

traceroute to 8.8.8.8 (8.8.8.8), 30 hops max, 60 byte packets

1 172.16.100.254 (172.16.100.254) 0.198 ms 0.101 ms 0.236 ms

2 172.16.200.1 (172.16.200.1) 2.900 ms 3.320 ms 3.647 ms

3 —Е.—Е.—Е.—Е (—Е.—Е.—Е.—Е) 5.830 ms 5.798 ms 6.100 ms

4 * * *

5 * * *

6 * * *

7 * * *–Ґ—А–∞—Б—Б–Є—А–Њ–≤–Ї–∞ –Ј–∞—А–∞–±–Њ—В–∞–ї–∞, –њ—А–Њ—Б—В–Њ –≤ –і–∞–љ–љ–Њ–Љ —Б–ї—Г—З–∞–µ –≥–ї–∞–≤–љ—Л–є –Љ–∞—А—И—А—Г—В–Є–Ј–∞—В–Њ—А –±–ї–Њ–Ї–Є—А—Г–µ—В —В—А–∞—Д–Є–Ї.

–Я—А–Њ–≤–µ—А—П–µ–Љ –њ–Є–љ–≥ —Б –љ–Њ—Г—В–±—Г–Ї–∞:

ping 8.8.8.8

PING 8.8.8.8 (8.8.8.8) 56(84) bytes of data.

64 bytes from 8.8.8.8: icmp_seq=1 ttl=106 time=150 ms

64 bytes from 8.8.8.8: icmp_seq=2 ttl=106 time=151 ms

64 bytes from 8.8.8.8: icmp_seq=3 ttl=106 time=148 ms–Х—Б–ї–Є –Љ—Л —Б–µ–є—З–∞—Б –њ–Њ–њ—Л—В–∞–µ–Љ—Б—П –њ–Њ–ї—Г—З–Є—В—М –і–Њ—Б—В—Г–њ –Ї —Б–∞–є—В—Г, —В–Њ —Г –љ–∞—Б –љ–Є—З–µ–≥–Њ –љ–µ –≤—Л–є–і–µ—В:

wget http://ya.ru

--2020-08-28 13:43:23-- http://ya.ru/

–†–∞—Б–њ–Њ–Ј–љ–∞—С—В—Б—П ya.ru (ya.ru)вА¶ –Њ—И–Є–±–Ї–∞: –Т—А–µ–Љ–µ–љ–љ—Л–є —Б–±–Њ–є –≤ —А–∞–Ј—А–µ—И–µ–љ–Є–Є –Є–Љ–µ–љ.

wget: –љ–µ —Г–і–∞—С—В—Б—П —А–∞–Ј—А–µ—И–Є—В—М –∞–і—А–µ—Б ¬Ђya.ru¬ї–Э—Г–ґ–љ–Њ –љ–∞—Б—В—А–Њ–Є—В—М –Љ–µ–ґ—Б–µ—В–µ–≤–Њ–є —Н–Ї—А–∞–љ –љ–∞ ESR-200, —А–∞–Ј—А–µ—И–Є–≤ http/https –Є –і–Њ—Б—В—Г–њ –Ї DNS —Б —Г–Ј–ї–Њ–≤ –Ы–Т–°, –∞ —В–∞–Ї–ґ–µ, —А–∞–±–Њ—В—Г —Б —Н–ї–µ–Ї—В—А–Њ–љ–љ–Њ–є –њ–Њ—З—В–Њ–є.

object-group service HTTP

description "HTTP/2"

port-range 80

port-range 443

exit

object-group service MAIL

description "EMAIL"

port-range 25

port-range 465

port-range 110

port-range 995

port-range 143

port-range 993

exit

object-group service DNS

description "DNS"

port-range 53

exit

security zone-pair LAN INET

rule 1

description "HTTP"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port HTTP

enable

exit

rule 2

description "MAIL"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port MAIL

enable

exit

rule 2

description "DNS"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port DNS

enable

exit

exit

do com

do con–Я—А–Њ–±—Г–µ–Љ —Б–љ–Њ–≤–∞:

wget http://ya.ru

--2020-08-28 13:48:04-- http://ya.ru/

–†–∞—Б–њ–Њ–Ј–љ–∞—С—В—Б—П ya.ru (ya.ru)вА¶ 87.250.250.242, 2a02:6b8::2:242

–Я–Њ–і–Ї–ї—О—З–µ–љ–Є–µ –Ї ya.ru (ya.ru)|87.250.250.242|:80... —Б–Њ–µ–і–Є–љ–µ–љ–Є–µ —Г—Б—В–∞–љ–Њ–≤–ї–µ–љ–Њ.

HTTP-–Ј–∞–њ—А–Њ—Б –Њ—В–њ—А–∞–≤–ї–µ–љ. –Ю–ґ–Є–і–∞–љ–Є–µ –Њ—В–≤–µ—В–∞вА¶ 302 Found

–Р–і—А–µ—Б: https://ya.ru/ [–њ–µ—А–µ—Е–Њ–і]

--2020-08-28 13:48:05-- https://ya.ru/

–Я–Њ–і–Ї–ї—О—З–µ–љ–Є–µ –Ї ya.ru (ya.ru)|87.250.250.242|:443... —Б–Њ–µ–і–Є–љ–µ–љ–Є–µ —Г—Б—В–∞–љ–Њ–≤–ї–µ–љ–Њ.

HTTP-–Ј–∞–њ—А–Њ—Б –Њ—В–њ—А–∞–≤–ї–µ–љ. –Ю–ґ–Є–і–∞–љ–Є–µ –Њ—В–≤–µ—В–∞вА¶ 200 Ok

–Ф–ї–Є–љ–∞: 57334 (56K) [text/html]

–°–Њ—Е—А–∞–љ–µ–љ–Є–µ –≤: ¬Ђindex.html¬ї

index.html 100%[===================>] 55,99K 20,2KB/s in 2,8s

2020-08-28 13:48:12 (20,2 KB/s) - ¬Ђindex.html¬ї —Б–Њ—Е—А–∞–љ—С–љ [57334/57334]–Т–Њ—В –Є –≤—Б—С. –Ф–∞–ї—М—И–µ –≤—Л –Љ–Њ–ґ–µ—В–µ –њ—А–Њ—Б—В–Њ –њ–Њ–і–Ї–ї—О—З–Є—В—М ESR-200 –Ї –Ы–Т–° –Є –≤—Л—Б—В–∞–≤—М—В–µ ip-–∞–і—А–µ—Б ESR-200 –≤ —Б–µ—В–µ–≤—Л—Е –љ–∞—Б—В—А–Њ–є–Ї–∞—Е –љ–∞ –Я–Ъ –≤ –≤–∞—И–µ–є —Б–µ—В–Є –≤ –Ї–∞—З–µ—Б—В–≤–µ —И–ї—О–Ј–∞ –њ–Њ —Г–Љ–Њ–ї—З–∞–љ–Є—О, –Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–Є —Б–Љ–Њ–≥—Г—В –≤—Л—Е–Њ–і–Є—В—М –≤ –Є–љ—В–µ—А–љ–µ—В.

–У–Њ—В–Њ–≤–∞—П –Ї–Њ–љ—Д–Є–≥—Г—А–∞—Ж–Є—П

hostname gw1

username admin

password encrypted $6$Yhs5oqf7nQgN/AJK$xuKxyK6esVeMSqRUJ/0VVDSxU.1SwNu9O1uWFEAIt42p1TM1mtjmRD2slJVz7meoqeE1ZxzVz4M3bLYf760aB0

exit

security zone LAN

description "LAN"

exit

security zone INET

description "Internet"

exit

object-group service SSH

description "SSH"

port-range 22

exit

object-group service TRACEROUTE

port-range 33434-33529

exit

object-group service HTTP

description "HTTP/S"

port-range 80

port-range 443

exit

object-group service MAIL

description "EMAIL"

port-range 25

port-range 465

port-range 110

port-range 995

port-range 143

port-range 993

exit

object-group service DNS

description "DNS"

port-range 53

exit

object-group network LAN

description "LAN"

ip prefix 172.16.100.0/24

exit

object-group network ADMINPC

description "LAN"

ip address-range 172.16.100.2

exit

interface gigabitethernet 1/0/1

description "LAN"

security-zone LAN

ip address 172.16.100.254/24

exit

interface gigabitethernet 1/0/2

description " INET"

security-zone INET

ip address 172.16.200.2/28

exit

interface gigabitethernet 1/0/3

shutdown

exit

interface gigabitethernet 1/0/4

shutdown

exit

interface gigabitethernet 1/0/5

shutdown

exit

interface gigabitethernet 1/0/6

shutdown

exit

interface gigabitethernet 1/0/7

shutdown

exit

interface gigabitethernet 1/0/8

shutdown

exit

security zone-pair LAN self

rule 1

description "SSH"

action permit

match protocol tcp

match source-address ADMINPC

match destination-address any

match source-port any

match destination-port SSH

enable

exit

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

exit

security zone-pair LAN INET

rule 1

description "HTTP"

action permit

match protocol tcp

match source-address any

match destination-address any

match source-port any

match destination-port HTTP

enable

exit

rule 2

description "DNS"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port DNS

enable

exit

rule 100

description "ICMP"

action permit

match protocol icmp

match source-address any

match destination-address any

enable

exit

rule 101

description "TRACEROUTE"

action permit

match protocol udp

match source-address any

match destination-address any

match source-port any

match destination-port TRACEROUTE

enable

exit

exit

nat source

ruleset INET

to interface gigabitethernet 1/0/2

rule 10

description "–Ф–Њ—Б—В—Г–њ –≤ –Є–љ—В–µ—А–љ–µ—В LAN"

match source-address LAN

action source-nat interface

enable

exit

exit

exit

ip route 0.0.0.0/0 172.16.200.1

ip ssh server

ntp enable

ntp logging

ntp server 88.147.254.227

exit

ntp server 88.147.254.230

exit–Ч–∞–Ї–ї—О—З–µ–љ–Є–µ

–°–µ–≥–Њ–і–љ—П –Љ—Л —Б –≤–∞–Љ–Є —А–∞—Б—Б–Љ–Њ—В—А–µ–ї–Є –љ–∞—Б—В—А–Њ–є–Ї—Г ESR-200-FSTEC –і–ї—П –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –і–Њ—Б—В—Г–њ–∞ –Ы–Т–° –Ї —Б–µ—В–Є –Ш–љ—В–µ—А–љ–µ—В.

–Э–∞—Б—В—А–Њ–Є–ї–Є ip-–∞–і—А–µ—Б–∞ –љ–∞ –Є–љ—В–µ—А—Д–µ–є—Б–∞—Е –Љ–∞—А—И—А—Г—В–Є–Ј–∞—В–Њ—А–∞, –њ—А–Њ–њ–Є—Б–∞–ї–Є –Ј–Њ–љ—Л –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Є –љ–∞–Ј–љ–∞—З–Є–ї–Є –Є—Е –љ–∞ —Б–Њ–Њ—В–≤–µ—В—Б—В–≤—Г—О—Й–Є–µ –Є–љ—В–µ—А—Д–µ–є—Б—Л.

–Э–∞—Б—В—А–Њ–Є–ї–Є —Б–Є–љ—Е—А–Њ–љ–Є–Ј–∞—Ж–Є—О –≤—А–µ–Љ–µ–љ–Є —Б NTP-—Б–µ—А–≤–µ—А–∞–Љ–Є –Є–Ј –Є–љ—В–µ—А–љ–µ—В–∞.

–Я—А–Њ–њ–Є—Б–∞–ї–Є –Њ–±—К–µ–Ї—В—Л —Б ip-–∞–і—А–µ—Б–∞–Љ–Є –Є –њ–Њ—А—В–∞–Љ–Є –і–ї—П –љ–∞—Б—В—А–Њ–є–Ї–Є –Љ–µ–ґ—Б–µ—В–µ–≤–Њ–≥–Њ —Н–Ї—А–∞–љ–∞.

–Э–∞—Б—В—А–Њ–Є–ї–Є –Љ–µ–ґ—Б–µ—В–µ–≤–Њ–є —Н–Ї—А–∞–љ, —А–∞–Ј—А–µ—И–Є–≤ –њ–Њ–і–Ї–ї—О—З–∞—В—М—Б—П –њ–Њ ssh —В–Њ–ї—М–Ї–Њ –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А—Г, —А–∞–Ј—А–µ—И–Є–ї–Є –њ–Є–љ–≥ –Є —В—А–∞—Б—Б–Є—А–Њ–≤–Ї—Г –Є–Ј –Ы–Т–° –љ–∞ —Г–Ј–ї—Л –≤ —Б–µ—В–Є –Ш–љ—В–µ—А–љ–µ—В.

–Э–∞—Б—В—А–Њ–Є–ї–Є SRC-NAT –і–ї—П –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –і–Њ—Б—В—Г–њ–∞ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –љ–∞—И–µ–є –Ы–Т–° –Ї —Б–µ—В–Є –Ш–љ—В–µ—А–љ–µ—В.

–Ф–Њ–±–∞–≤–Є—В—М –Ї–Њ–Љ–Љ–µ–љ—В–∞—А–Є–є